Il Vulnerablity Assessment (VA) è un processo di valutazione delle vulnerabilità, che si articola attraverso definizione, identificazione, classificazione e assegnazione di priorità alle vulnerabilità in sistemi informatici, applicazioni e infrastrutture di rete. Le valutazioni delle vulnerabilità sono essenziali perché forniscono all’organizzazione una conoscenza più approfondita ed una consapevolezza maggiore rispetto al rischio e alle implementazioni necessarie per reagire alle minacce insite nel proprio sistema, consigliando interventi, mitigazioni e/o workaround (soluzioni alternative), se e quando necessario.

Le vulnerabilità di sicurezza possono consentire agli hacker di accedere ai sistemi e alle applicazioni IT, per questo è essenziale per le aziende identificare e correggere i punti deboli prima che possano essere sfruttati. Una valutazione completa delle vulnerabilità, insieme ad un programma di gestione, può aiutare le aziende a migliorare la sicurezza dei loro sistemi.

-

- L’importanza delle valutazioni di vulnerabilità

- Vulnerability Assessment e Penetration Test (VAPT)

- Tipi di Vulnerability Assesment (VA)

- Il processo di Vulnerability Assessment

- Tool per il Vulnerability Assessement

L’importanza delle valutazioni di vulnerabilità

[ Torna all’indice ]

L’analisi delle vulnerabilità permette di ricavare informazioni sui punti deboli della sicurezza, nello specifico ambiente testato. Fornisce inoltre indicazioni su come valutare i rischi associati a tali punti deboli. Questo processo offre all’organizzazione una migliore comprensione e visione delle sue risorse, dei difetti di sicurezza e del rischio complessivo, riducendo la probabilità che un criminale informatico possa violarne i sistemi e cogliere di sorpresa l’azienda.

Un processo di valutazione delle vulnerabilità ha lo scopo di identificare le minacce e i rischi. In genere implicano l’uso di strumenti di test automatizzati, gli scanner di sicurezza (security scanner), i cui risultati vengono successivamente elencati in un rapporto di valutazione delle vulnerabilità.

Le organizzazioni e le imprese, di qualsiasi dimensione esse siano, così come i singoli utenti esposti ai rischi degli attacchi informatici, possono trarre vantaggio dal Vulnerability Assessment, in quanto l’analisi delle vulnerabilità, permette di comprendere il livello generale della propria sicurezza informatica ed adottare misure adeguate per garantire una più strutturata sicurezza dei sistemi.

Vulnerability Assessment e Penetration Test (VAPT)

[ Torna all’indice ]

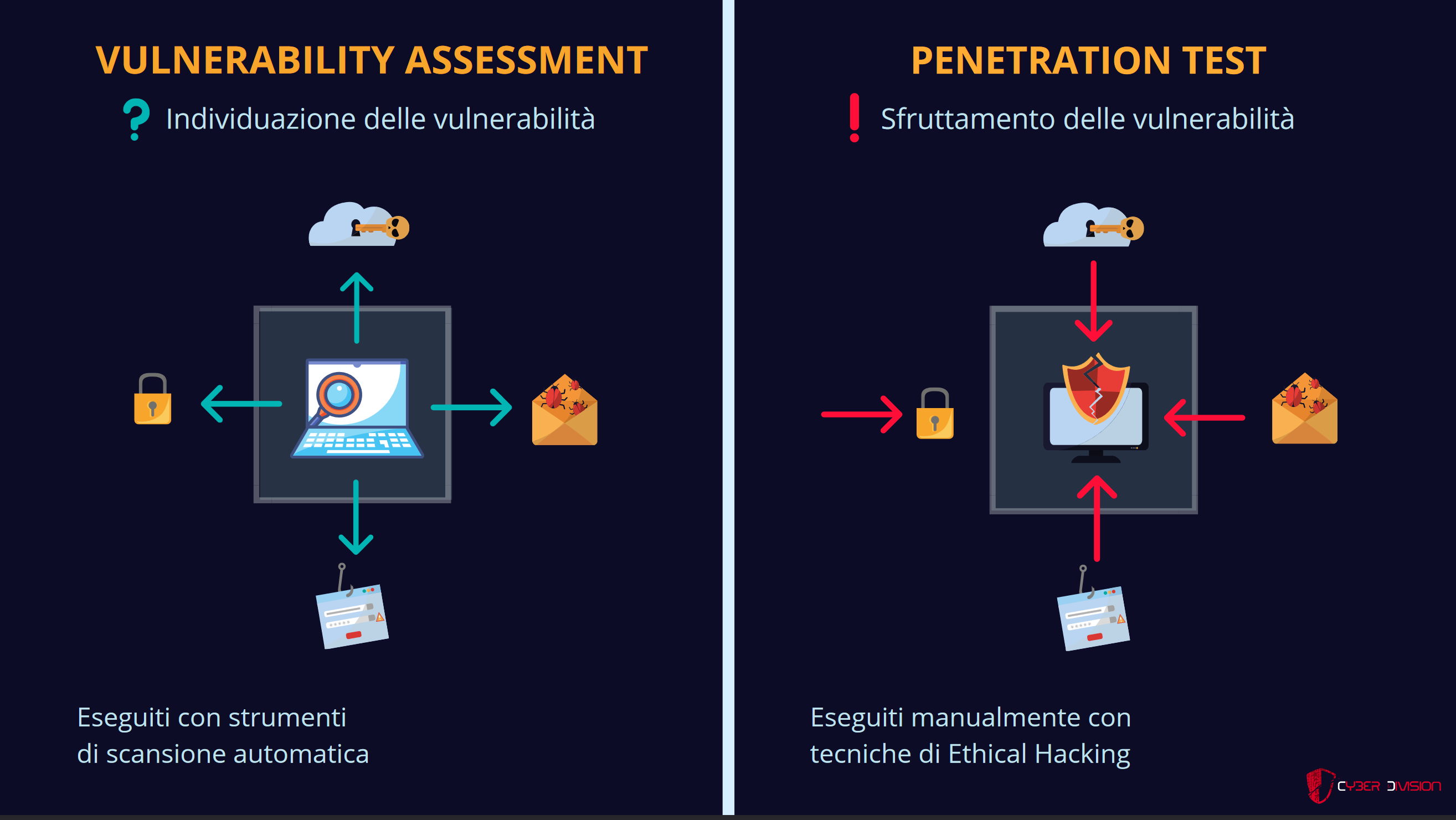

La Valutazione delle Vulnerabilità spesso si affianca ai Test di Penetrazione, per avere un quadro più completo che identifichi le vulnerabilità anche a livello del personale di un’organizzazione, delle procedure o dei processi. Queste vulnerabilità, potrebbero non essere rilevabili con le scansioni di rete o di sistema, per questo i due processi di analisi vengono solitamente condotti assieme, tanto che tale processo a volte viene indicato proprio come “Valutazione della vulnerabilità e test di penetrazione” o “VAPT”. Mentre il Vulnerability Assessment è automatizzato per un’ampia varietà di vulnerabilità prive di patch, i Penetration Test generalmente combinano tecniche automatizzate e manuali, per aiutare i tester ad approfondire la ricerca delle vulnerabilità e sfruttarle, in modo da ottenere l’accesso alla rete in un ambiente controllato, simulando difatti un reale attacco informatico.

Un Vulnerability Assessment (VA) mira a scoprire le vulnerabilità in una rete e suggerire una mitigazione o un intervento appropriato, finalizzato a ridurre o eliminare i rischi. Per condurre un VA si utilizzano strumenti di scansione automatica della sicurezza della rete. I risultati emersi vengono elencati nel report di valutazione delle vulnerabilità, finalizzato a fornire alle aziende che hanno effettuato la verifica l’elenco delle vulnerabilità individuate da risolvere. In questo esame, non rientra necessariamente la valutazione di obiettivi o scenari di attacco specifici.

Le organizzazioni dovrebbero effettuare i test di vulnerabilità regolarmente, per garantire la sicurezza delle loro reti. Ci sono momenti particolari in cui dovrebbero essere eseguite scansioni approfondite, in particolare quando vengono apportate modifiche, ad esempio: quando vengono aggiunti servizi, installate nuove soluzioni (hardware o software) o aperte nuove porte/servizi.

Per quanto riguarda il funzionamento del PenTest (PT), invece, esso si articola nell’identificazione delle vulnerabilità in una rete, che vengono sfruttate per attaccare il sistema, simulando difatti un attacco informatico. Di solito viene eseguito assieme ai VA, con lo scopo di verificare se una determinata vulnerabilità informatica sia effettivamente sfruttabile e che tipo di danno potrebbe derivarne, dimostrando con tecniche di Ethical Hacking fino a che punto lo sfruttamento di una vulnerabilità potrebbe danneggiare l’applicazione o la rete.

Tipi di Vulnerability Assessment

[ Torna all’indice ]

L’esecuzione di un VA è quindi finalizzata all’individuazione di diversi tipi di vulnerabilità presenti nel sistema o nella rete. Il processo di valutazione, per poter essere esaustivo, deve includere l’utilizzo di una varietà di strumenti, scanner e metodologie, finalizzati ad identificare vulnerabilità, minacce e rischi.

Tra i diversi tipi di scansioni finalizzate al Vulnerability Assessment, le più importanti includono:

- Scansioni della rete (Network scan): vengono utilizzate per identificare possibili attacchi alla sicurezza della rete. Questo tipo di scansione rileva vulnerabilità anche su reti cablate o wireless.

- Scansioni degli host (Host scan): vengono utilizzate per individuare ed identificare le vulnerabilità in server, workstation o altri host di rete e dispositivi. Questo tipo di scansione esamina le porte e i servizi, offrendo una maggiore profondità di analisi delle impostazioni di configurazione e della cronologia delle patch dei sistemi scansionati.

- Scansioni della rete wireless (Wireless Network scan): l’analisi delle reti Wi-Fi di un’organizzazione di solito si concentra sull’individuazione dei punti di più facile intrusione e attacco nell’infrastruttura di rete wireless. Oltre ad identificare i punti di accesso non autorizzati, una scansione della rete wireless verifica anche che la rete aziendale sia configurata in modo sicuro, valutando politiche e pratiche per prevenire l’accessi non autorizzati al sistema e alle risorse di rete.

- Scansioni delle applicazioni (Application Scan): possono essere utilizzate per testare i siti Web, per rilevare le vulnerabilità dei software, per le configurazioni errate della rete o delle applicazioni Web. L’identificazione delle vulnerabilità di sicurezza nelle applicazioni web e nel loro codice sorgente, viene eseguita mediante scansioni automatiche sul front-end o analisi statiche e dinamiche del codice sorgente.

- Scansioni del database (Database Scan): utilizzate per identificare i punti deboli in database o in sistemi di big data. Sono orientate alla verifica delle vulnerabilità, delle configurazioni errate, degli ambienti di sviluppo non sicuri e alla classificazione dei dati sensibili nell’infrastruttura.

Il Processo di Vulnerability Assessment

[ Torna all’indice ]

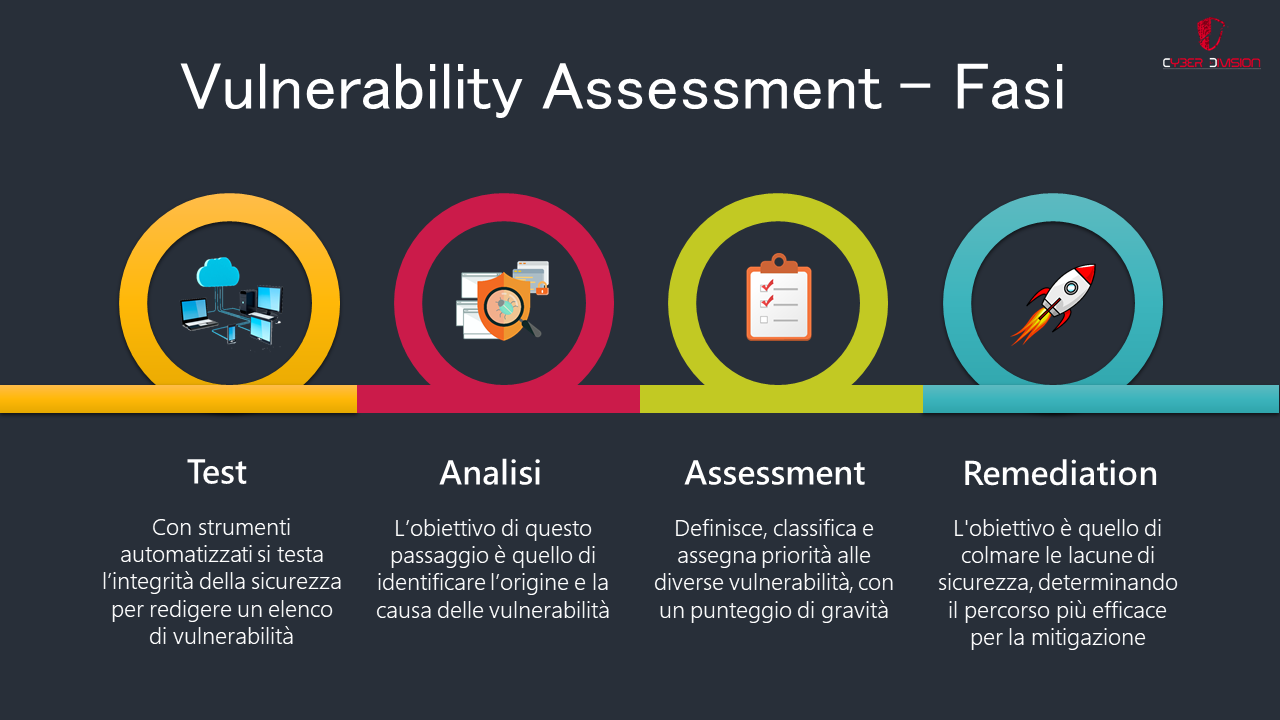

Il processo di verifica delle vulnerabilità si articola in 4 fasi: test, analisi, valutazione e remediation.

- Test: Identificazione delle vulnerabilità

L’obiettivo di questo passaggio è redigere un elenco completo delle vulnerabilità di un’applicazione. Gli analisti della sicurezza informatica testano l’integrità della sicurezza di applicazioni, server e altri sistemi, scansionandoli con strumenti automatizzati o testandoli e valutandoli manualmente (nel caso dell’implementazione di un VAPT). Per identificare i punti deboli della sicurezza gli esperti di sicurezza informatica si affidano anche a database di vulnerabilità, annunci di vulnerabilità dei fornitori, sistemi di gestione delle risorse e feed di intelligence sulle minacce.

- Analisi delle vulnerabilità

L’obiettivo di questo passaggio è quello di identificare l’origine e la causa principale delle vulnerabilità emerse durante il test.

- Valutazione del rischio (assessment)

L’obiettivo di questo passaggio è la definizione, la classificazione e l’assegnazione delle priorità alle diverse vulnerabilità emerse. In questa fase gli analisti della sicurezza assegnano un punteggio di gravità a ciascuna vulnerabilità, in base a diversi fattori:

- Quali sistemi sono interessati;

- Quali dati sono a rischio;

- Quali funzioni aziendali sono a rischio;

- Facilità di attacco o compromissione;

- Gravità di un attacco;

- Potenziale danno a causa della vulnerabilità.

- Remediation

L’obiettivo di questa fase è quello di colmare le lacune di sicurezza, determinando il percorso più efficace finalizzato alla riparazione o alla mitigazione di ciascuna vulnerabilità. Si tratta, genericamente, di un lavoro sinergico, condotto dal personale di sicurezza assieme ai team di sviluppo e operativi. Le fasi di remediation nello specifico potrebbero includere:

- Introduzione di nuove procedure, misure o strumenti di sicurezza;

- Aggiornamento delle modifiche operative o di configurazione;

- Sviluppo e implementazione di patch di vulnerabilità.

Il Vunerability Assessment non può essere considerata un’attività da svolgere una tantum. Si consiglia di pianificare scansioni regolari e automatizzate di tutti i sistemi IT critici. I risultati di queste scansioni aiuteranno a condurre la valutazione delle vulnerabilità. Le organizzazioni devono rendere operativo questo processo e ripeterlo ad intervalli regolari, per poterlo rendere effettivamente efficace. È inoltre fondamentale promuovere la cooperazione tra i team di sicurezza, operativi e di sviluppo, ottimizzando il processo noto come DevSecOps, che prevede un’integrazione della sicurezza delle applicazioni e dell’infrastruttura fin dall’inizio del ciclo di sviluppo, automatizzando alcune attività della sicurezza.

Tool per il Vulnerability Assessment

[ Torna all’indice ]

I test di vulnerabilità preservano la riservatezza, l’integrità e la disponibilità del sistema. Per farlo, vengono utilizzati tool specifici per il VA, progettati per scansionare automaticamente le minacce nuove ed esistenti, che potrebbero colpire un sistema informatico.

Ci sono molti scanner di vulnerabilità disponibili sul mercato (gratuiti, a pagamento, open source). La maggior parte degli strumenti gratuiti e open source sono disponibili su GitHub. Decidere quale strumento utilizzare dipende da alcuni fattori come: il tipo di vulnerabilità, il budget, la frequenza con cui lo strumento viene aggiornato, ecc.

Tra gli strumenti più utilizzati e conosciuti per la conduzione del VA, sette tra i più diffusi sono:

- Nmap è uno dei più noti strumenti di scansione di rete gratuiti e open source, diffuso tra i professionisti della sicurezza. Nmap utilizza diverse tecniche per individuare gli host nella rete, i servizi in esecuzione le porte aperte, il rilevamento del sistema operativo, implementando inoltre molteplici script per il rilevamento di numerose vulnerabilità.

- Nikto2 è un software di scansione delle vulnerabilità open source che si concentra sulla sicurezza delle applicazioni web. È in grado di individuare minacce dovute a configurazioni errate, software vulnerabili, patch mancanti, file sensibili in chiaro.

- OWAS Zed Attack Proxy (ZAP) è uno strumento di vulnerabilità delle applicazioni web open-source. Disponibile sia per Windows che per Linux. Quando utilizzato come proxy server, permette di manipolare il traffico, incluso quello https.

- OpenVAS è un potente strumento che supporta scansioni su larga scala, adatte alle organizzazioni. È possibile utilizzare questo strumento per individuare le vulnerabilità in applicazioni Web o nei server Web, ma anche in database, sistemi operativi, reti e macchine virtuali. Questo tool per il VA riceve aggiornamenti giornalieri, che ne ampliano la copertura per il rilevamento delle vulnerabilità. Aiuta anche nella valutazione del rischio e suggerisce contromisure per le vulnerabilità rilevate.

- w3af Tra le molte applicazioni web e framework di audit disponibili, w3af si colloca fra i migliori. Sebbene progettato per aiutare le aziende a scansionare il proprio sito per individuare e risolvere eventuali problemi, gli hacker white-hat lo utilizzano per i test di penetrazione e gli hacker black-hat per trovare dati e informazioni da rubare. I plugin, ne fanno inoltre un ricco strumento in grado di evolversi ed adattarsi a seconda delle esigenze.

- Burf Suit Scanner Uno dei preferiti tra i professionisti della sicurezza e i criminali, è un potente strumento di scansione della sicurezza web Portswigger. È possibile utilizzare Burp Suite in versione gratuita ma con feature limitate.

- Vega è uno scanner di vulnerabilità gratuito, open source. È personalizzabile attraverso JavaScript. Inoltre permette l’individuazione di informazioni nascoste o dati sensibili, esposti all’esterno a causa di errori di configurazione o bug del sistema. È basato su interfaccia grafica (GUI) per facilità d’uso ed è disponibile sia per sistemi operativi Windows, Linux o OS-X. L’ Ethical hacker professionista può rinunciare all’automazione e utilizzare manualmente questo strumento per scansionare obiettivi specifici.

Se hai dubbi o vuoi saperne di più, contattaci dalla nostra pagina di Consulenza Informatica.