Dall’avvento di internet allo sviluppo degli smartphone, la nostra presenza digitale è diventata sempre più assidua e in costante crescita. Ed assieme all’avanzare di questo progresso, emerge una questione cruciale: come proteggere i dati e le informazioni in un mondo digitalmente interconnesso?

La Sicurezza Informatica è l’ambito che si propone ininterrottamente di trovare risposte efficaci a questa domanda, occupandosi di proteggere sistemi informatici, reti e dati da minacce, attacchi e accessi non autorizzati. In questo articolo, esploreremo gli aspetti chiave della Cyber Security, partendo dai concetti di base, per fornire una panoramica della sicurezza digitale.

Principi fondamentali della Cyber Security

[ Torna all’indice ]

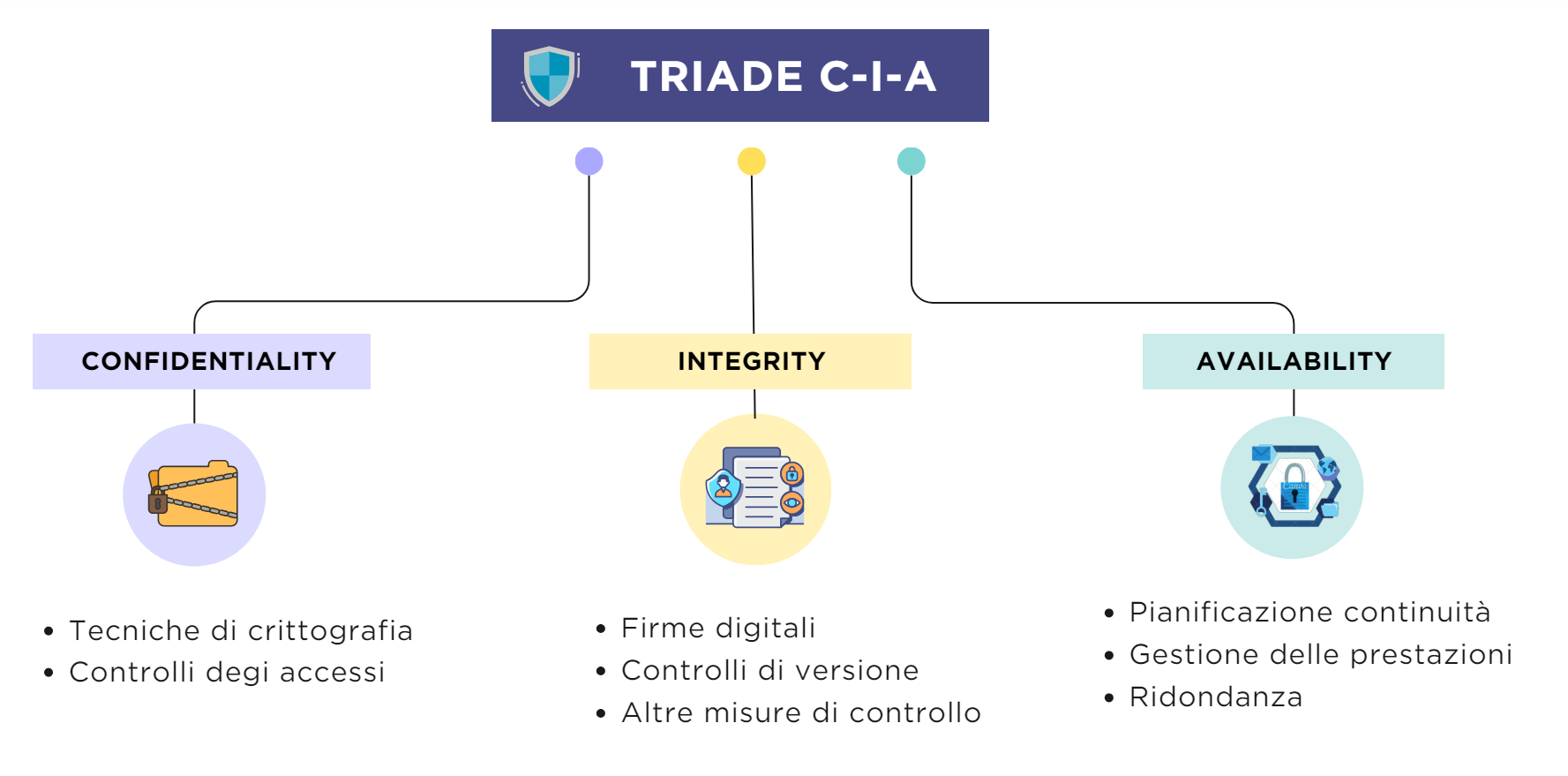

La Sicurezza Informatica si basa su tre principi cardine noti come triade CIA, essenziali per garantire la sicurezza delle informazioni:

- Confidentiality (Confidenzialità): Garantire che solo le persone effettivamente autorizzate possano accedere alle informazioni

- Integrity (Integrità): Assicurare che i dati siano accurati, non manipolati o alterati da fonti non autorizzate

- Availability (Disponibilità): Garantire che i sistemi e i dati siano sempre accessibili per chi ne ha diritto, prevenendo interruzioni indesiderate o attacchi che potrebbero compromettere la disponibilità di servizi e risorse

Gestione delle identità e degli accessi

[ Torna all’indice ]

L’IAM si occupa di garantire che le persone giuste abbiano accesso a determinate risorse personali o aziendali quando necessario, mantenendo al contempo la sicurezza delle informazioni sensibili. Una componente fondamentale dell’IAM è il Single Sign-On (SSO), una tecnologia che consente agli utenti di accedere a più applicazioni e sistemi con un’unica autenticazione.

Un altro elemento chiave da implementare è l’Autenticazione Multi-Fattore (MFA), in quanto aggiunge un ulteriore livello di sicurezza richiedendo agli utenti di fornire più di un metodo di verifica dell’identità, come password combinata con un codice SMS o verifica biometrica. Questo approccio rende molto più difficile per gli attaccanti compromettere gli account, anche se riescono a ottenere la password di un utente.

Autenticazione e autorizzazione

[ Torna all’indice ]

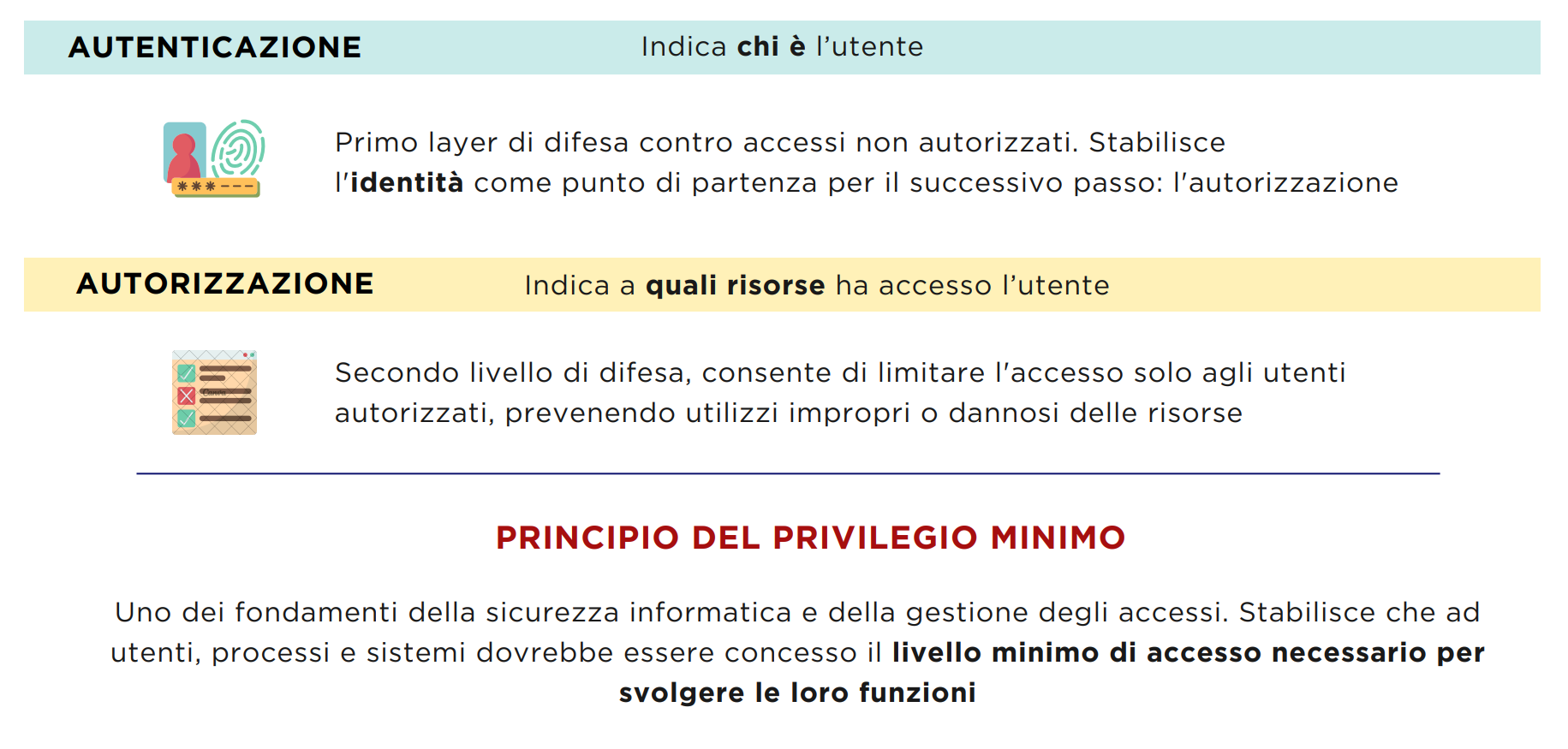

Due concetti fondamentali, spesso confusi in ambito digitale, sono l’autenticazione e l’autorizzazione, ognuno dei quali svolge un ruolo cruciale nel garantire la sicurezza dei sistemi informatici.

Autenticazione: La Chiave dell’Accesso

L’autenticazione è il processo di verifica dell’identità di un utente, di un dispositivo o di un’applicazione. Il suo obiettivo principale è assicurarsi che chiunque tenti di accedere a un sistema sia veramente chi dice di essere. Questo processo coinvolge solitamente l’uso di credenziali, come username e password, biometria o token, per garantire che solo gli utenti autorizzati possano accedere alle risorse protette.

Autorizzazione: Il Controllo dell’Accesso

L’autorizzazione riguarda i privilegi e i diritti di accesso, una volta che l’utente è stato identificato con successo. In altre parole, l’autorizzazione determina cosa un utente autenticato può fare all’interno di un sistema o di un’applicazione. Questo concetto si basa su regole e policy predefinite che definiscono chi ha il permesso di accedere, modificare o eliminare determinate informazioni.

Monitoraggio e rilevamento delle minacce

[ Torna all’indice ]

La registrazione delle attività di sistema e di rete, nota come logging, è il primo passo per avere visibilità su ciò che accade all’interno dell’infrastruttura IT. Questi log forniscono dati preziosi che possono essere analizzati per individuare comportamenti anomali o sospetti.

I sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) rappresentano uno strumento potente per consolidare e analizzare i dati di log provenienti da diverse fonti. Un SIEM efficace raccoglie, normalizza e correla i dati di sicurezza, permettendo agli analisti di identificare rapidamente le minacce e rispondere in modo appropriato.

Oltre ai SIEM, i sistemi di rilevamento e prevenzione delle intrusioni (IDS/IPS) giocano un ruolo cruciale nel monitoraggio della rete. Gli IDS analizzano il traffico di rete alla ricerca di segni di attività malevole, mentre gli IPS rilevano e bloccano tali attività in tempo reale. Questi strumenti lavorano insieme per fornire una difesa a strati contro le minacce avanzate.

Crittografia e sicurezza dei dati

[ Torna all’indice ]

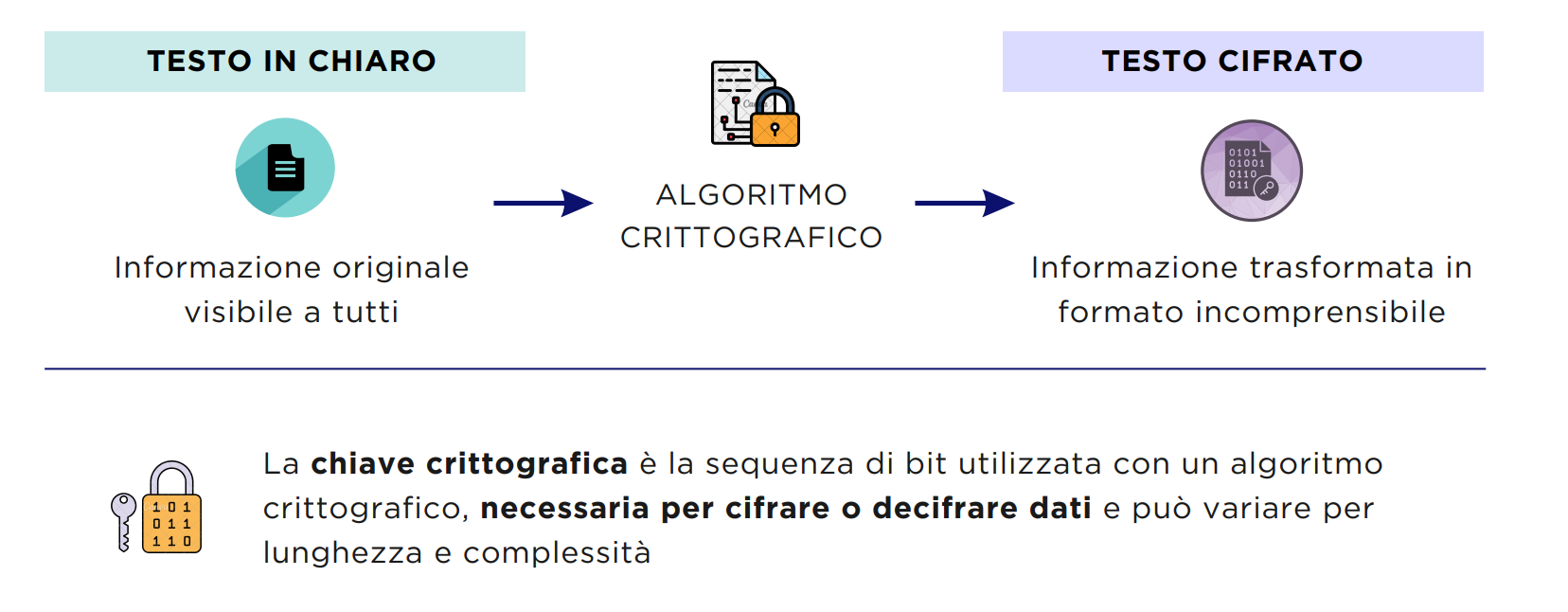

La crittografia è una disciplina della sicurezza informatica che si occupa di proteggere le informazioni tramite la trasformazione di dati in un formato illeggibile per chi non è autorizzato a decifrarlo. Attraverso algoritmi complessi, i dati vengono resi incomprensibili a chi non ha le chiavi di decrittazione, garantendo una comunicazione sicura e la protezione delle informazioni sensibili. L’obiettivo principale della crittografia è garantire la confidenzialità e l’integrità delle informazioni durante il loro trasferimento o archiviazione, proteggendo la riservatezza dei dati.

Formazione contro le minacce informatiche

[ Torna all’indice ]

Nessuna strategia di sicurezza informatica può essere completa senza un’adeguata educazione e consapevolezza degli utenti. Gli esseri umani sono spesso l’anello più debole nella catena di sicurezza, ed è fondamentale che siano ben informati sulle minacce e sulle migliori pratiche per mitigare i rischi.

La formazione degli utenti deve essere continua e aggiornata, coprendo argomenti come la creazione di password sicure, il riconoscimento delle email di phishing e la gestione sicura dei dati. Workshop, webinar e moduli di awareness in e-learning sono strumenti efficaci per diffondere la consapevolezza e formare il personale su come comportarsi in modo sicuro.

Un’altra tecnica efficace per migliorare la consapevolezza della sicurezza è la simulazione di attacchi. Queste esercitazioni, come le campagne di phishing simulato o le esercitazioni di social engineering, aiutano a testare la preparazione degli utenti e a rafforzare le lezioni apprese durante la formazione. Le simulazioni possono rivelare punti deboli e fornire spunti su come migliorare le difese aziendali.

Suggerimenti per la Sicurezza Informatica

[ Torna all’indice ]

Questo articolo ha fornito una breve panoramica, essenziale per un’iniziale formazione sugli elementi fondamentali della Cyber Security. In base a quanto detto, ecco alcuni suggerimenti per rafforzare la sicurezza dell’organizzazione:

- Implementare il principio del privilegio minimo richiede una valutazione dettagliata dei ruoli e delle responsabilità all’interno dell’organizzazione. Componente chiave di questa strategia è la segmentazione delle reti e delle risorse. Ad esempio, i database contenenti informazioni sensibili possono essere isolati da altre parti della rete aziendale, accessibili solo a specifici amministratori.

- Implementare una strategia IAM efficace richiede una valutazione approfondita delle necessità aziendali e delle minacce potenziali. Adottare strumenti e tecnologie avanzate, mantenere le policy aggiornate e sensibilizzare gli utenti sulle migliori pratiche di sicurezza sono passi fondamentali per proteggere le risorse digitali.

- L’adozione di soluzioni di monitoraggio avanzate (es. SIEM), combinate con una risposta rapida e informata agli incidenti, è essenziale per proteggere le infrastrutture digitali moderne. Mantenere una vigilanza costante e utilizzare tecnologie all’avanguardia può fare la differenza tra un attacco sventato e una violazione costosa.

- Le politiche di sicurezza aziendale devono essere chiaramente definite e facilmente accessibili a tutti gli utenti. Queste politiche dovrebbero dettagliare le procedure per la gestione delle password, l’uso di dispositivi personali, il trattamento delle informazioni sensibili e le misure da adottare in caso di sospette violazioni della sicurezza. La comunicazione costante di queste politiche è essenziale per garantire che tutti i membri dell’organizzazione siano allineati sulle pratiche di sicurezza.

- Investire nell’educazione e nella consapevolezza della sicurezza non solo protegge le risorse aziendali, ma crea anche una cultura della sicurezza all’interno dell’organizzazione. Quando tutti comprendono l’importanza della sicurezza informatica e sanno come contribuire, l’intera azienda diventa più resiliente alle minacce.

“La Sicurezza Informatica è una combinazione di tecnologie emergenti e processi efficaci, ma soprattutto, è controllata dal fattore umano.”

Bruce Schneier