In un’era in cui la connettività globale è diventata la norma, emerge la necessità di comprendere e affrontare le sfide della Cyber Security con lucida consapevolezza: un utente informato e consapevole possiede maggiori conoscenze e abilità, finalizzate a garantire la sicurezza dei propri dati.

Questo articolo si propone di dare uno sguardo alle profondità degli abissi digitali, dove risiedono attacchi informatici e minacce che sfidano costantemente la sicurezza digitale delle organizzazioni e degli individui. Le minacce informatiche si presentano in molteplici forme. Diamo uno sguardo alle più diffuse, imparando come difendersi.

Malware: minaccia invisibile

Il termine “malware” è una contrazione di “malicious software” (software dannoso), e si riferisce a un tipo di software progettato con la finalità di danneggiare o infiltrarsi in un sistema informatico, senza il consenso dell’utente. Il malware può assumere varie forme e svolgere una serie di attività dannose, mettendo a rischio la sicurezza e l’integrità delle informazioni.

Tra i Malware più conosciuti, troviamo:

Virus

Tipo di malware che si attacca a file eseguibili o a programmi esistenti, replicandosi e diffondendosi da un sistema all’altro. Può danneggiare o alterare file e interrompere il normale funzionamento del sistema.

Worm

Malware autonomi che si diffondono attraverso le reti, sfruttando spesso vulnerabilità di sicurezza per replicarsi. Non richiedono un file ospite e possono propagarsi autonomamente.

Trojan Horse

Programmi che sembrano legittimi, ma contengono codice malevolo nascosto. Quando l’utente esegue il programma, il malware viene attivato, consentendo agli attaccanti di ottenere l’accesso non autorizzato al sistema.

Spyware

Progettato per raccogliere informazioni sulle attività dell’utente senza il suo consenso. Può registrare tasti premuti, monitorare la navigazione web e raccogliere dati sensibili.

Ransomware

Progettato per estorcere denaro agli utenti o alle organizzazioni, cripta i file dell’utente e richiede un pagamento (ransom) in cambio della chiave di decifratura.

Adware

Visualizza annunci pubblicitari indesiderati sul computer dell’utente, spesso rallentando le prestazioni del sistema ed alterando l’esperienza di navigazione.

Botnet

Rete di computer compromessi, controllati da un singolo individuo o gruppo. I computer nella botnet possono essere utilizzati per condurre attacchi coordinati, come attacchi DDoS.

Puoi trovare un articolo che parla con maggiore precisione dei 5 tipi di malware più diffusi, cliccando su questo link.

Come difendersi dai malware

Di seguito, alcune strategie di difesa efficaci per proteggersi dai malware.

Software Antivirus e Antimalware

Un buon antivirus è la prima linea di difesa contro i malware. Scegli un software antivirus affidabile e mantienilo sempre aggiornato per proteggerti dalle minacce più recenti.

Aggiornamento Regolare di Sistema Operativo e Software

Mantieni il sistema operativo e tutte le applicazioni aggiornate. Gli aggiornamenti spesso contengono patch di sicurezza che correggono vulnerabilità sfruttabili dai malware.

Backup Regolari

Esegui backup regolari dei tuoi dati su dispositivi esterni o servizi cloud sicuri. In caso di infezione da ransomware, potrai recuperare i tuoi dati senza pagare il riscatto.

Navigazione Sicura e Attenzione ai Download

Evita di visitare siti web sospetti e di cliccare su link non verificati. Scarica software solo da fonti affidabili e verifica l’autenticità dei file prima di aprirli.

Autenticazione a Due Fattori (2FA)

Implementa l’autenticazione a due fattori per aggiungere un ulteriore livello di sicurezza ai tuoi account. Anche se le tue credenziali vengono compromesse, 2FA proteggerà l’accesso.

Formazione e Consapevolezza

Forma te stesso e i membri del team sulle pratiche di sicurezza informatica. La consapevolezza delle minacce e delle tecniche può prevenire molte infezioni.

Firewall e Sistemi di Prevenzione delle Intrusioni (IPS)

Questi sistemi possono monitorare il traffico di rete per rilevare e bloccare attività sospette prima che causino danni.

Monitoraggio e Analisi dei Log

Monitora regolarmente i log di sistema e di rete per individuare comportamenti anomali o potenziali segnali di infezione da malware.

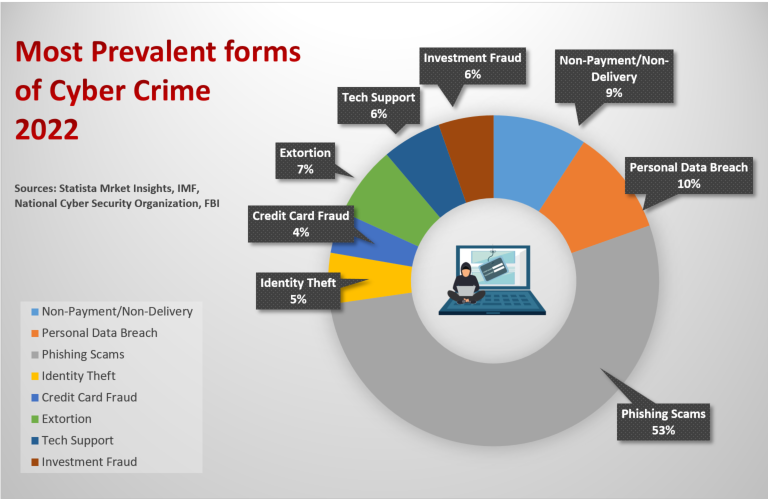

Phishing e Ingegneria Sociale

Il phishing è una tattica sofisticata che mira ad ottenere informazioni sensibili (come username, password o dati finanziari) ingannando gli utenti fingendosi una fonte legittima. Gli attaccanti utilizzano solitamente messaggi o siti web fasulli, che imitano quelli autentici, per indurre le vittime a rivelare informazioni personali o finanziarie.

L’ingegneria sociale sfrutta l’analisi dell’utenza e la manipolazione psicologica per ottenere informazioni confidenziali, l’accesso a sistemi informatici o compiere azioni che potrebbero compromettere la sicurezza. Gli attaccanti sfruttano la fiducia delle persone, approfittando della naturale propensione a rispondere a richieste di aiuto o a domande poste da fonti autorevoli.

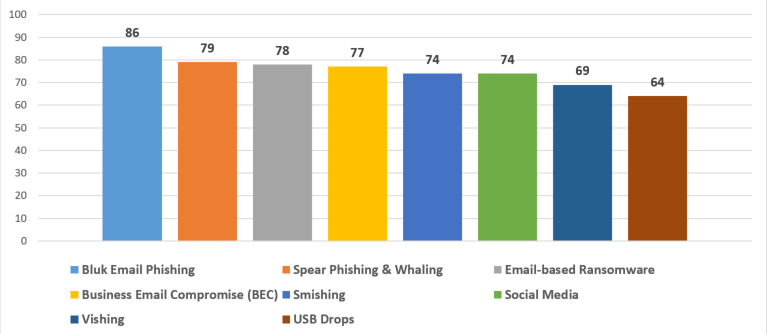

Esploriamo insieme le principali tipologie di Phishing e come riconoscerle per difendersi efficacemente.

Email phishing

Forma più comune e conosciuta. Gli attaccanti inviano email che sembrano provenire da fonti affidabili (banche, servizi online, aziende note). Queste email spesso contengono link a siti web falsi che imitano quelli legittimi, dove viene richiesto di inserire informazioni sensibili. Alcune delle caratteristiche tipiche dell’email Phishing sono: mittente sconosciuto o indirizzo email simile a quello reale, con piccole variazioni; senso di urgenza nei messaggi, che richiedono azioni da svolgere in breve tempo; presenza di link che portano a pagine web fraudolente.

Spear phishing

Si tratta di un attacco mirato. Gli aggressori personalizzano i loro messaggi per una specifica vittima, spesso utilizzando informazioni ottenute precedentemente (ad es. dai social media) per rendere l’attacco più credibile. Solitamente le mail sono altamente personalizzate e menzionano dettagli personali della vittima. Contengono richieste di informazioni specifiche o trasferimenti di denaro e sembrano provenire da persone conosciute, colleghi, superiori.

Smishing

Variante del phishing che utilizza messaggi di testo (SMS) che sembrano provenire da fonti affidabili, contenenti link fraudolenti o numeri di telefono falsi da chiamare.Solitamente sono messaggi di testo urgenti, spesso riguardanti problemi con il conto bancario o offerte speciali e presentano link abbreviati che nascondono la destinazione reale.

Vishing

Forma di phishing che utilizza chiamate vocali. Gli attaccanti si spacciano per rappresentanti di istituzioni finanziarie, agenzie governative o altre entità fidate per ottenere informazioni sensibili o indurre la vittima a eseguire determinate azioni. Le chiamate sembrano provenire da numeri ufficiali (grazie al Caller ID spoofing) con scenari di emergenza che richiedono azioni immediate, richieste di fornire informazioni personali, numeri di carte di credito o codici OTP.

Pharming

Tecnica che consiste nel dirottare il traffico internet verso siti web fraudolenti. Viene spesso realizzato compromettendo i server DNS o manipolando il file hosts del computer della vittima. La vittima digita l’indirizzo corretto nel browser, ma viene reindirizzata a un sito fraudolento. I siti fraudolenti sono copie esatte dei siti legittimi, insidiosi, che rendono difficile riconoscere la frode senza esaminare dettagli tecnici.

Clone phishing

Una email legittima precedentemente ricevuta dalla vittima viene clonata e leggermente modificata per includere link o allegati malevoli. La nuova email viene poi inviata dalla casella di posta compromessa del mittente originale o da un indirizzo simile.

Come difendersi dalle varie tipologie di Phishing

Sia il phishing che l’ingegneria sociale sottolineano l’importanza di una consapevolezza costante da parte degli utenti, affinché possano riconoscere ed evitare tentativi di frode. Ancora una volta emerge quindi l’importanza della formazione sulla sicurezza informatica e la pratica di comportamenti prudenti online, fondamentali per mitigare queste minacce.

Di seguito, alcuni suggerimenti per difendersi dalle varie tipologie di Phishing

Difese contro l’Email Phishing:

- Verifica attentamente l’indirizzo email del mittente

- Non cliccare su link sospetti, piuttosto visita il sito tramite il browser

- Utilizza filtri anti-phishing integrati nei client di posta

Difese contro lo Spear Phishing:

- Controlla sempre l’autenticità delle richieste tramite un altro canale di comunicazione

- Sii cauto nel condividere informazioni personali sui social media

- Usa autenticazione a due fattori per proteggere gli account

Difese contro lo Smishing:

- Non cliccare su link ricevuti via SMS da numeri sconosciuti

- Verifica le informazioni chiamando direttamente la banca o l’azienda tramite il loro numero ufficiale

- Blocca e segnala i numeri sospetti al tuo operatore telefonico

Difese contro il Vishing:

- Non fornire mai informazioni sensibili via telefono a meno che non abbia iniziato tu la chiamata

- Verifica richieste sospette chiamando l’istituzione tramite un numero noto e verificato

- Usa applicazioni per il blocco delle chiamate spam

Difese contro il Pharming:

- Utilizza software antivirus e antispyware aggiornati

- Assicurati che browser e sistema operativo siano aggiornati

- Verifica la presenza del certificato SSL (HTTPS) e controlla eventuali discrepanze nel certificato

Difese contro il Clone Phishing:

- Verifica sempre l’autenticità delle email, anche se sembrano provenire da persone conosciute

- Non aprire allegati sospetti o cliccare su link senza prima verificarne la sicurezza

- Utilizza autenticazione a due fattori e password forti per proteggere gli account email

Attacchi DoS: Sovraccarico delle Risorse

Un attacco DoS, acronimo di “Denial of Service” (Negazione del Servizio), mira a rendere un servizio, un’applicazione o una risorsa inaccessibile agli utenti legittimi. Questo tipo di attacco si basa sulla saturazione delle risorse del sistema obiettivo, come la larghezza di banda di rete, la capacità di elaborazione o la memoria. Gli attacchi DoS possono essere eseguiti da una singola fonte e spesso coinvolgono l’invio di un volume eccessivo di richieste al sistema, sovraccaricandolo e impedendo il normale funzionamento.

L’attacco DDoS, acronimo di Distributed Denial of Service (Negazione Distribuita del Servizio), è un’estensione del DoS e coinvolge la coordinazione di più dispositivi per eseguire l’attacco. Questi dispositivi, spesso costituiti da una rete di computer compromessi chiamata botnet, inviano simultaneamente un grande volume di richieste al sistema bersaglio, rendendolo inaccessibile. L’utilizzo di una rete distribuita rende gli attacchi DDoS più difficili da mitigare, poiché provengono da molteplici fonti, spesso da diverse posizioni geografiche.

Esistono diverse tipologie di attacchi DDoS, ciascuna con caratteristiche specifiche:

- Attacchi Volumetrici: saturano la larghezza di banda della rete con un elevato volume di traffico

- Attacchi di Protocollo: sfruttano vulnerabilità nei protocolli di rete

- Attacchi di Livello Applicativo: esauriscono le risorse del server inviando richieste simulate

Difendersi da attacchi DOS e DDOS

Soluzioni di Mitigazione

Possono rilevare e filtrare il traffico malevolo prima che raggiunga la rete. Fornitori di servizi cloud come Cloudflare e Akamai offrono protezione DDoS avanzata.

Firewall e Sistemi di Rilevamento delle Intrusioni (IDS)

Permettono di rilevare e bloccare traffico sospetto. Questi sistemi possono filtrare pacchetti anomali e prevenire attacchi di protocollo.

Content Delivery Network (CDN)

Le CDN distribuiscono il traffico attraverso una rete globale di server, riducendo l’impatto degli attacchi volumetrici. Servizi come Cloudflare e Amazon CloudFront offrono protezione DDoS integrata.

Load Balancer

I load balancer distribuiscono il traffico tra diversi server, prevenendo sovraccarichi. Implementare questa strategia può migliorare la resilienza contro gli attacchi DDoS di livello applicativo.

Politiche di Rate Limiting

Imposta limiti sul numero di richieste che un singolo IP può inviare in un determinato periodo di tempo.

Monitoraggio e Analisi del Traffico di Rete

Strumenti di analisi del traffico possono aiutare ad identificare picchi anomali e rispondere rapidamente alle minacce.

Creazione di Piani di Risposta agli Incidenti

Sviluppare e testare piani di risposta agli incidenti richiede che il team sappia come reagire rapidamente e coordinare la risposta.

Collaborazione con Fornitore di Servizi Internet (ISP)

Lavora a stretto contatto con il tuo ISP per implementare misure di protezione a livello di rete. Gli ISP possono fornire supporto nella mitigazione degli attacchi DDoS più gravi.

Conclusioni

Navigare in modo sicuro nel mondo digitale richiede una comprensione e una formazione approfondita sui concetti essenziali della sicurezza informatica e delle minacce comuni. Difendersi dalle minacce informatiche richiede una combinazione di strumenti tecnologici, best practices e una costante vigilanza. Adottare le strategie giuste e mantenere un alto livello di consapevolezza della sicurezza informatica può proteggere i tuoi sistemi e i tuoi dati dalle minacce più comuni.