La tecnologia è ormai diventata essenziale per ogni ambito della società moderna, influenzando profondamente il modo in cui le persone vivono e lavorano. Anche le aziende e i dipendenti stanno affrontando una rivoluzione rispetto al proprio modo di produrre, ma anche di vendersi e conquistare mercato. Tuttavia, se da un lato è necessario affrettarsi per ottimizzare il rendimento e non perdere terreno rispetto alla concorrenza, dall’altro bisogna prestare molta attenzione alle minacce e ai rischi legati all’utilizzo delle nuove tecnologie. In quest’epoca, le organizzazioni più informate sulle tecnologie emergenti e sulle minacce corrispondenti, saranno nella posizione migliore per prendere decisioni vincenti. Difendersi dagli attacchi informatici è essenziale per proteggere dati e risorse e garantire la resilienza dell’organizzazione.

Le minacce alla sicurezza informatica si evolvono costantemente, mettendo a rischio dati e risorse di singoli individui, aziende o interi governi. Gli attacchi informatici si evolvono continuamente, diventando più sofisticati nell’implementazione di malware, machine learning, phishing, intelligenza artificiale, criptovalute, ecc. “Onestamente, siamo tutti a rischio che si parli di una grande impresa o di un singolo individuo” afferma Heather Ricciuto, di IBM Security su cnbc.com.

Tuttavia il problema viene spesso sottovalutato e soprattutto l’Italia, dove la consapevolezza sul tema è minore rispetto agli altri paesi, continua a soffrire di una grave carenza di professionisti ed esperti di Cyber Security.

Le minacce e i rischi informatici

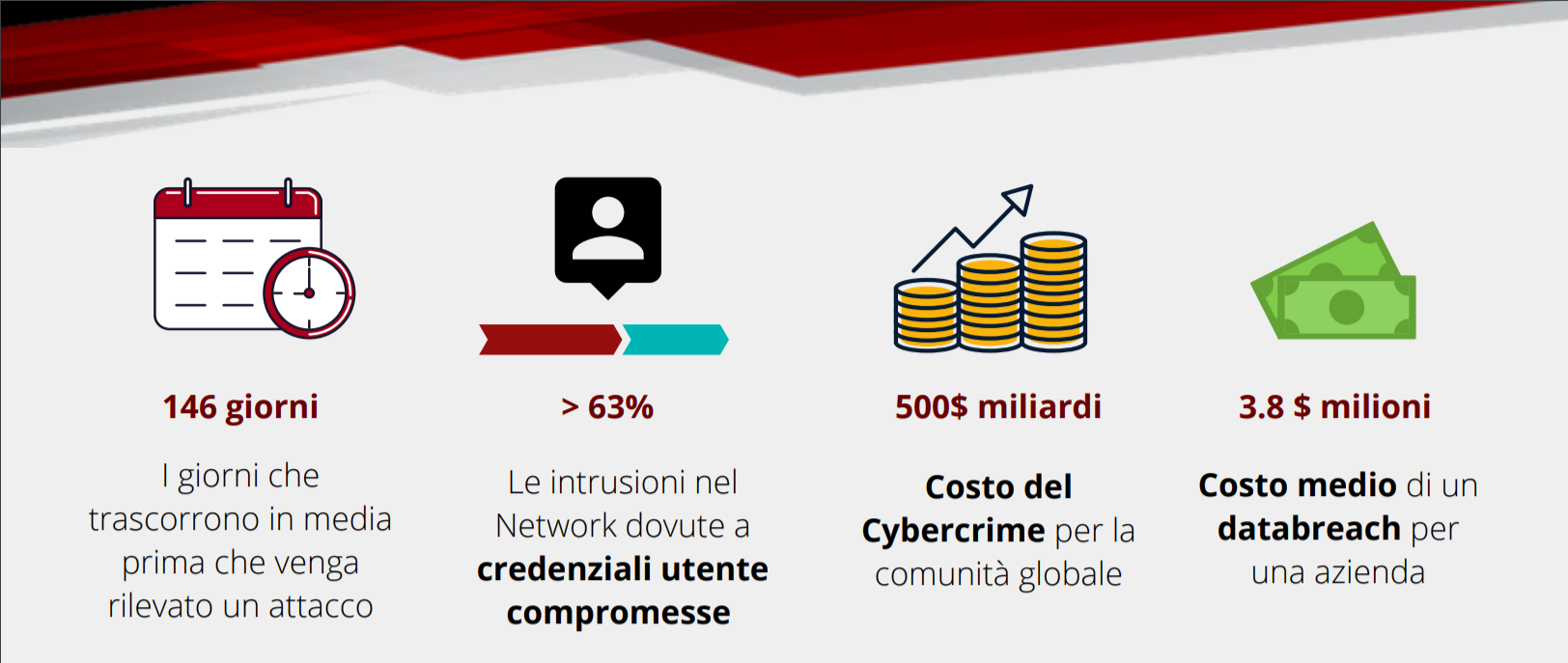

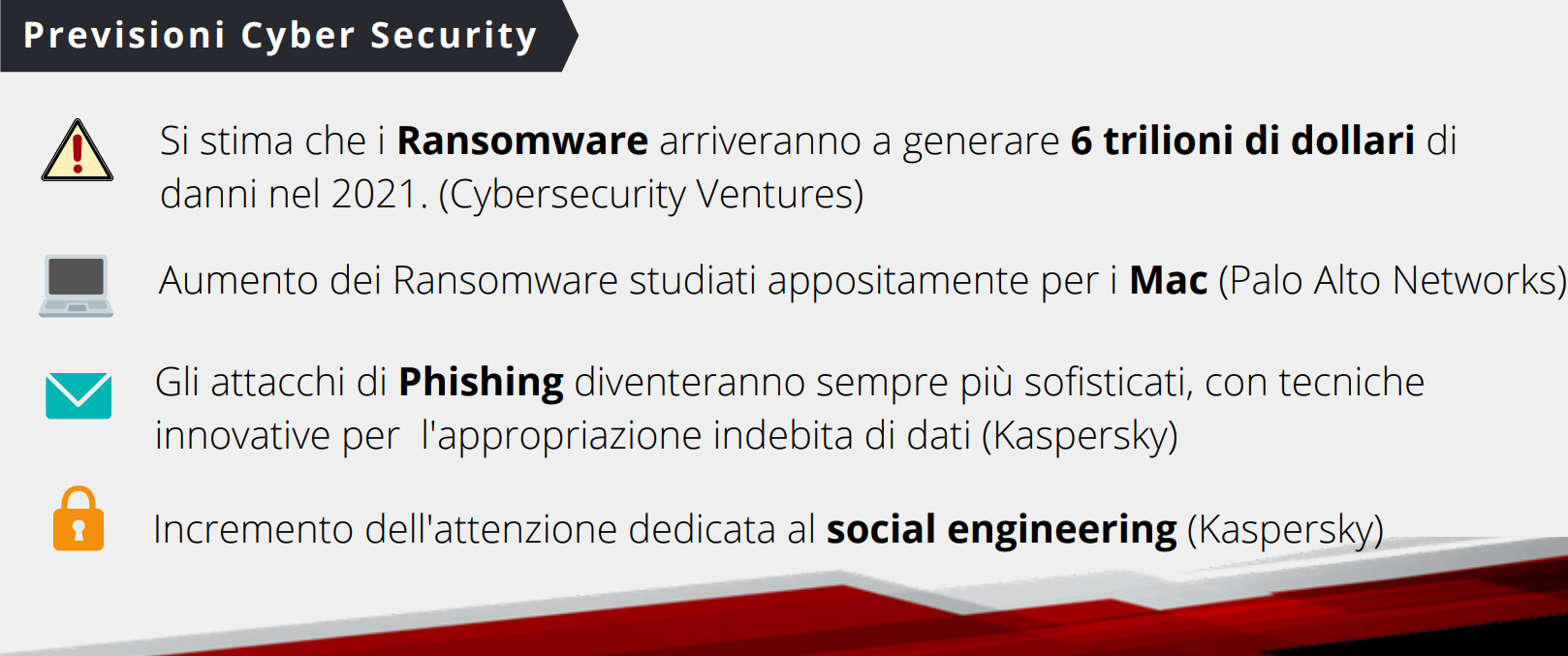

Secondo Cybersecurity Ventures, si prevede che i danni legati al crimine informatico raggiungeranno i 6 trilioni di dollari entro l’anno 2021. Lo studio annuale Threat Horizon (https://www.securityforum.org/research/threat-horizon-2019/), descrive le potenziali minacce informatiche, identificando un trend in crescita per i rischi legati a:

- Interruzione: se l’attività dipende da una connettività fragile potrebbero verificarsi interruzioni della linea Internet, che metterebbero in ginocchio la produzione aumentando il rischio di attacchi ransomware per dirottare l’Internet of Things (IOT).

- Distorsione: intesa come la diffusione intenzionale di informazioni errate, anche da parte di bot e fonti automatizzate, che possono compromettere la fiducia nell’integrità della vittima.

- Deterioramento: rapidi progressi tecnologici e richieste contrastanti (poste dalla sicurezza nazionale e dalle normative sulla privacy individuale) possono incidere negativamente sulla capacità delle organizzazioni di controllare le proprie informazioni.

Cosa sono gli attacchi informatici

L’attacco informatico è una “azione deliberata finalizzata ad alterare, interrompere, ingannare, degradare o distruggere sistemi, reti di computer, informazioni e/o programmi presenti in questi“(NATO 2010). Inoltre, la natura dell’attacco informatico rende estremamente difficile identificare chi l’abbia lanciato. I cyber attacchi sono quindi intenzionali e mirano ad impossessarsi di dati, introdurre virus/worm, impedire accessi a file, appropriarsi di denaro o distruggere l’immagine di un individuo, di un’azienda o anche di un’intera nazione. I cyber attacchi, potrebbe infatti potenzialmente essere utilizzato come strumento di guerra nazionale, per degradare i sistemi economici e le reti di comunicazione, infliggendo sconfitte militari e politiche a basso costo e senza la necessità di occupare il territorio (Joynal, 2010). Attualmente l’attacco informatico risulta essere uno tra i primi 5 rischi globali.

Gli attacchi hacker sono numerosi e vari, tra i più diffusi: defacement del sito Web, sniffing di password, malware, attacchi Trojan, accessi non autorizzati, cyber bullismo, ecc. Nei prossimi paragrafi vedremo i principali tipi di minacce e rischi e come difendersi dagli attacchi informatici.

Cybersecurity: principali attacchi informatici e minacce

Gli attacchi informatici variano a seconda dell’attaccante e della tecnica di cui si serve. Diamo uno sguardo ai principali attacchi e alle minacce più significative, messi in atto dagli hacker.

Attacchi Informatici

Denial of Service/Distributed Denial of Service (DDOS): in questo tipo di attacco informatico, viene bloccata la corrispondenza con alcuni/tutti i gadget del server, inondando il sistema con pacchetti spuri. In altre parole, si porta il sistema informatico ad esaurire le sue risorse (es. un sito web su un web server), fino a renderlo non più in grado di erogare il servizio ai client richiedenti.

Virus: è un software che, una volta eseguito, infetta computer e file in modo da riprodurre copie di sé ed espandersi, senza farsi rilevare dall’utente. I virus si infiltrano e si moltiplicano nella rete attaccata, al fine di corrompere o rubare dati.

Worms: si tratta di un meccanismo distruttivo finalizzato ad interrompere la trasmissione o a danneggiare i dati. Alcuni worm restano per diverso tempo in stato di “sonno” in modo da infettare un numero significativo di host, prima di diventare distruttivi. Ad esempio, worm Warhol e worm Flash diventano distruttivi non appena penetrano nella rete, non lasciando all’amministrazione il tempo per attuare misure di controllo.

Phishing: trasmissione di messaggi digitali attentamente strutturati attraverso cui l’attaccante, fingendosi un ente affidabile, tenta di spingere la vittima a fornire informazioni personali o a cliccare su un pulsante/link, da cui verranno scaricati e installati dei malware. Tali attacchi, consentono agli hacker di rubare credenziali, informazioni sensibili, dati relativi alla carta di credito e altri tipi di informazioni finanziarie, nonché di accedere a database privati personali.

Ransomware: gli hacker hanno sviluppato tecnologie per appropriarsi dei database di individui e organizzazioni. L’attacco procede criptando e rendendo inaccessibili tutti i dati. Per avere nuovamente accesso alle informazioni, viene chiesto il pagamento di un riscatto.

L’ascesa delle criptovalute (es.Bitcoin) ha contribuito ad alimentare gli attacchi ransomware, consentendo il pagamento anonimo delle richieste di riscatto.

Altri tipi di attacchi informatici

Cryptojacking: il movimento delle criptovalute sta influenzando anche la sicurezza informatica. Durante un attacco cryptojacking, i criminali informatici dirottano i computer degli utenti, utilizzandoli come “miner” per l’estrazione di criptovalute. Poiché il mining per le criptovalute richiede enormi quantità di potenza di elaborazione, gli hacker si infiltrano nei sistemi altrui per sfruttarne la potenza di elaborazione.

Attacchi cyber-fisici: La stessa tecnologia che ci ha permesso di modernizzare ed informatizzare le infrastrutture, comporta tuttavia anche dei rischi. La continua minaccia di attacchi contro reti elettriche, sistemi di trasporto, impianti di trattamento delle acque, ecc., rappresenta una delle maggiori vulnerabilità future. Secondo un recente rapporto del New York Times, anche i sistemi militari americani, da svariati miliardi di dollari, sono a rischio.

Attacchi IoT: L’Internet of Things sta diventando sempre più onnipresente (il numero di dispositivi collegati dovrebbe raggiungere i 75 miliardi entro il 2025 – Statista.com). L’IoT comprende router, webcam, elettrodomestici, smartwatch, dispositivi medici, apparecchiature di produzione, automobili e persino sistemi di sicurezza domestica. I dispositivi connessi sono utili per i consumatori, ma vengono utilizzati anche da molte aziende per raccogliere dati approfonditi e semplificare i processi aziendali. Tuttavia, un numero maggiore di dispositivi connessi comporta anche un rischio maggiore, poiché in questo modo le reti sono più vulnerabili ad invasioni e compromissioni informatiche. Una volta entrati sotto il controllo degli hacker, i dispositivi IoT possono essere utilizzati per sovraccaricare le reti o bloccare le attrezzature essenziali per il guadagno.

Ingegneria sociale (Social Engineering): gli hacker stanno diventando sempre più sofisticati non solo nell’utilizzo della tecnologia, ma anche della psicologia. Tripwire descrive gli hacker come “ingegneri sociali” che sfruttano la debolezza presente in ogni singola organizzazione: la psicologia umana, “utilizzando vari media, tra cui telefonate e social, questi aggressori inducono le persone a fornire l’accesso ad informazioni sensibili”.

Minacce

Furto di identità: raccolta non autorizzata di dati personali (immagini, documenti, carta di identità, numero di previdenza, patente di guida…) che consentono all’attaccante di progettare un profilo falso con cui accedere a social network, richiedere prestiti/crediti o compiere attività criminali sotto mentite spoglie.

Dispositivi medici intelligenti e cartelle cliniche elettroniche (EMR): la maggior parte delle cartelle cliniche dei pazienti si sta spostando online ed i professionisti stanno registrando progressi vantaggiosi dall’utilizzo di dispositivi medici intelligenti. Tuttavia, emergono una serie di preoccupazioni che riguardano le minacce alla propria privacy e alla sicurezza.

Terze parti: fornitori, appaltatori o partner, rappresentano un rischio enorme per le società, la maggior parte delle quali non dispone di un sistema sicuro o di un team dedicato per gestirli. Il rapporto sui “Rischi per la sicurezza delle relazioni con i fornitori di terze parti” (RiskManagementMonitor.com) include un’infografica che evidenzia che il 60% delle violazioni dei dati coinvolge una terza parte e che solo il 52% delle aziende ha adottato standard di sicurezza per fornitori e appaltatori.

Auto connesse: utilizzano sensori di bordo per ottimizzare il proprio funzionamento e migliorare il comfort dei passeggeri. Ciò avviene in genere tramite l’integrazione tethered o smartphone. Per gli hacker, questa evoluzione rappresenta un’ulteriore opportunità per sfruttare le vulnerabilità dei sistemi non sicuri, danneggiare i conducenti e/o appropriarsi di dati sensibili. Oltre ai problemi di sicurezza fisica, si pongono serie preoccupazioni anche sulla privacy.

Carenza di Specialisti Cybersecurity: l’epidemia di cyber criminalità si è intensificata rapidamente negli ultimi anni, mentre aziende e governi faticano ad individuare ed assumere professionisti qualificati per proteggersi dalle minacce. La grave carenza di professionisti qualificati in sicurezza informatica è motivo di forte allarme, in quanto il loro ruolo risulta essenziale per combattere le minacce informatiche più frequenti e sofisticate, provenienti da tutto il mondo.

Linee guida per difendersi dagli attacchi informatici

Il mondo dipende dalla fusione di tecnologie collegate alla rete ed utilizzate ormai per svariati motivi. Lo sviluppo dell’Internet of Things (IoT) ha ormai raggiunto una diffusione globale. Gli esseri umani dipendono dalla tecnologia sia nel loro piccolo quotidiano, che a livello di società. Lo sviluppo tecnologico ha permesso all’uomo di migliorare la sua qualità di vita ed è diventato struttura portante della società.

La tecnologia ormai permea ogni ambito: la sanità, i trasporti, le comunicazioni e come abbiamo potuto vedere in questo momento di emergenza, anche l’educazione e il lavoro. Internet è una rete interconnessa, che permette di condividere dati e comunicare con altre reti, ma chi la utilizza solitamente non è a conoscenza dei rischi che corre e delle modalità con cui tutelare la propria privacy. Viviamo in un’era tecnologica dove la protezione del cyber spazio è ormai diventata una preoccupazione globale. È essenziale quindi, formarsi in materia di sicurezza informatica per sapere come tutelare i propri dati.

Le linee guida di base per difendersi e minimizzare i rischi informatici comprendono l’uso di:

- Antivirus

- Password randomiche alfanumeriche di almeno 8 caratteri

- Codici per l’autorizzazione e autenticazione a doppio fattore

- Controllo degli URL e della loro sicurezza

- Firewall

- Crittografia

Sicurezza Informatica aziendale

Per le aziende, spesso, un solo attacco strutturato e mirato al livello organizzativo, può comportare la perdita dell’intero business. Per questo, il team di sicurezza deve definire il rischio livello di tollerabilità e sviluppare un meccanismo di difesa strategica utilizzando la gerarchia del controllo del rischio. Per implementare la protezione della rete aziendale, si possono seguire questi cinque step:

- Eliminazione delle vulnerabilità

Eseguire una valutazione completa della sicurezza informatica (Security Audit) che includa tutte le possibili ipotesi di attacco (es. assalti DoS, assalti digitali facilitati, interruzioni del timing elettronico, ecc.). Provare diversi fornitori, tenendo presente che alcuni software e hardware potrebbero presentare difetti o bug. Operare una valutazione del rischio del sistema, con test che identifichino le possibili vulnerabilità agli attacchi informatici.

Per eliminare le vulnerabilità ci si basa su un’analisi oggettiva che per identifichi:

– Debolezze nella sicurezza delle reti informatiche:

- Compliance Firewall con gli standard di sicurezza a livello Hardware e di configurazione

- Vulnerabilità nella configurazione/progettazione della rete

- Mancanza di controlli periodici

– Debolezze nella sicurezza del software:

- Gestione delle credenziali

- Autorizzazione, autenticazione, privilegi, accessi e controlli impropri

- Bug

- Mancato utilizzo della crittografia/ Utilizzo di cifrari deprecati

- Qualità del codice

- Vulnerabilità / bug del kernel

- Assenza di controlli periodici

- Sostituzione

Dare priorità alle informazioni da salvaguardare, utilizzando il metodo del calcolo della matrice di rischio (impatto * probabilità di accadimento). Una misura di sicurezza sostitutiva, consiste nell’identificare i dati prioritari per e falsificarli. -

Controlli tecnici ingegneristici

L’organizzazione dovrebbe essere dotata di un comitato per la sicurezza informatica (CSIRT) composto da professionisti tecnici, che si concentrino sugli incident informatici, coordinando lo scambio di informazioni dello specifico incident case.

-

Controllo amministrativo

Qualsiasi organizzazione dovrebbe definire la propria politica di sicurezza e stabilire un livello di tolleranza degli attacchi informatici. Per assicurare un’adeguata difesa contro qualsiasi attacco, si consiglia di effettuare test periodici di sicurezza su tutta l’infrastruttura e i suoi dipendenti.

-

Misure di protezione individuale

La formazione nell’ambito della Sicurezza Informatica è essenziale, poiché proprio i dipendenti vengono considerati dagli hacker “l’anello debole” della catena di sicurezza. La formazione in ambito Cyber Security dovrebbe quindi essere implementata in qualsiasi organizzazione e bisognerebbe insegnare ai dipendenti a conformarsi alla politica di sicurezza (es. password complesse, autenticazione a due fattori, richieste d’autorizzazione, verifica firma per dati protetti, crittografia, ecc.)

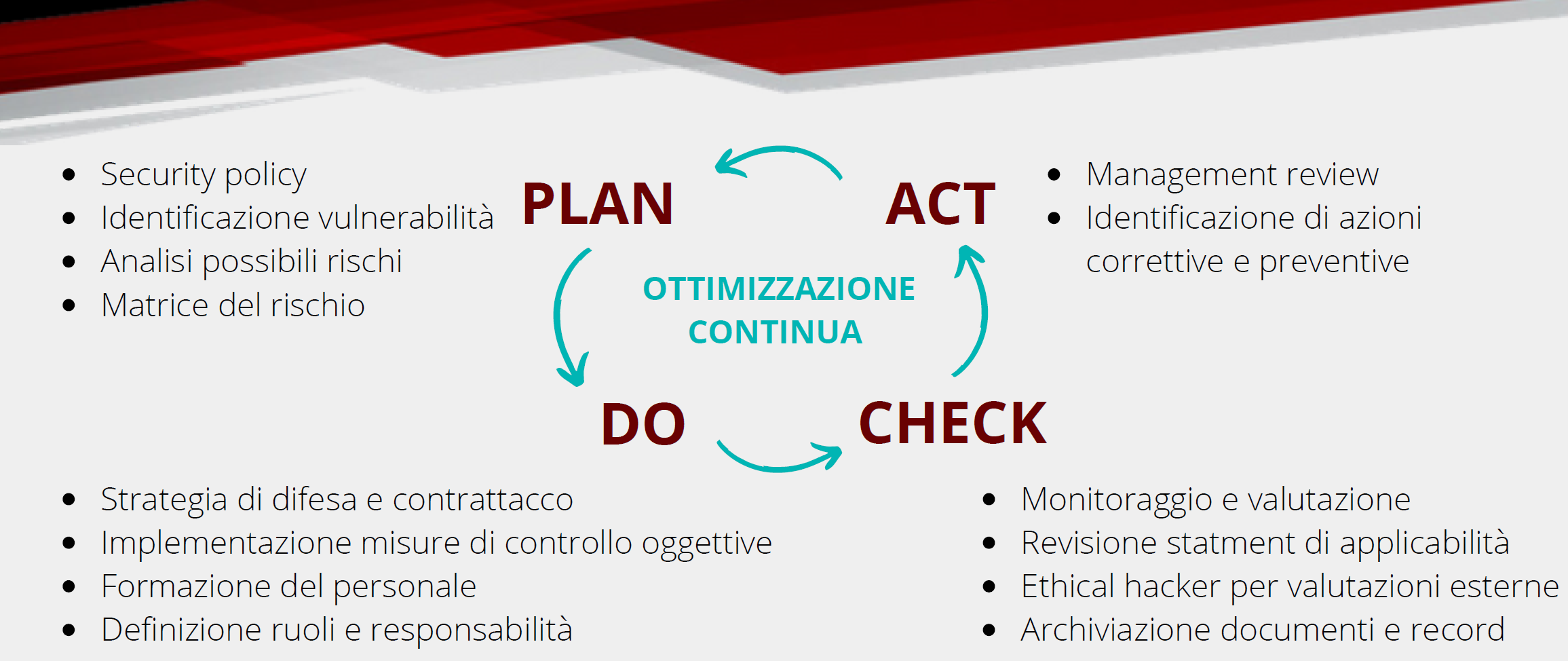

È utile tenere presente che il processo di difesa deve essere continuamente ottimizzato, facendo riferimento al Modello Plan-Do-Check-Act:

Al di là di alcune linee guida generali tuttavia, non esiste tuttavia una misura assoluta e obiettiva per difendersi dagli attacchi hacker. Nonostante le possibili difese informatiche adottabili, esiste un fattore di difficile controllo: il fattore umano e psicologico. Come precedentemente citato, gli hacker si servono anche di strumenti di social engineering per carpire le informazioni necessarie, puntando agli “anelli deboli” della catena. Questo rende la sfida ancora più complessa per il personale IT, considerando anche che spesso i danni derivabili da aggressioni informatiche vengono sottostimati e non si investe nel giusto livello di sicurezza e nell’adeguata formazione del personale.

Cosa fare in caso di attacco informatico

Come difendersi dagli attacchi informatici? Gli attacchi informatici possono comunque essere prevenuti, monitorati e respinti servendosi di specifici approcci:

– Querying: esistono diversi meccanismi per interrogare la rete, tracciando tutti i dati in entrata nel network. Cooperative Intrusion Traceback and Response Architecture (CITRA) è uno strumento efficace per la tracciabilità della rete e può essere riconfigurato per rilevare determinate modifiche.

Altri metodi di intervento prevedono: la configurazione dei router per l’archiviazione dei log; la sanitizzazione dell’input; l’utilizzo di tecniche combinate che possano aiutare ad interrogare il server.

– Crittografia: soprattutto quando la rete comunica con altre reti e server non verificati, utilizzare una VPN (Virtual Private Network), che permetta comunicazioni e trasmissioni sicure.

– Intrusion Detection Systems (IDS) Firewall: tecnica utilizzata per il rilevamento delle intrusioni ed per tracciare e filtrare le informazioni nel Network.

– Autorizzazione, autenticazione e controllo degli accessi: tecnica attuata per limitare e controllare l’accesso al Network aziendale e garantire l’integrità dei dati.

– Revisione esterna (White hacker): dopo aver implementato tutte le possibili misure di controllo, il team tecnico dovrebbe controllare tutta l’infrastruttura di rete tramite l’intervento di un revisore esterno. Coinvolgere un Ethical Hacker per testare la sicurezza dell’azienda, permette di determinare la solidità e il livello di sicurezza interno, identificando problematiche e soluzioni.

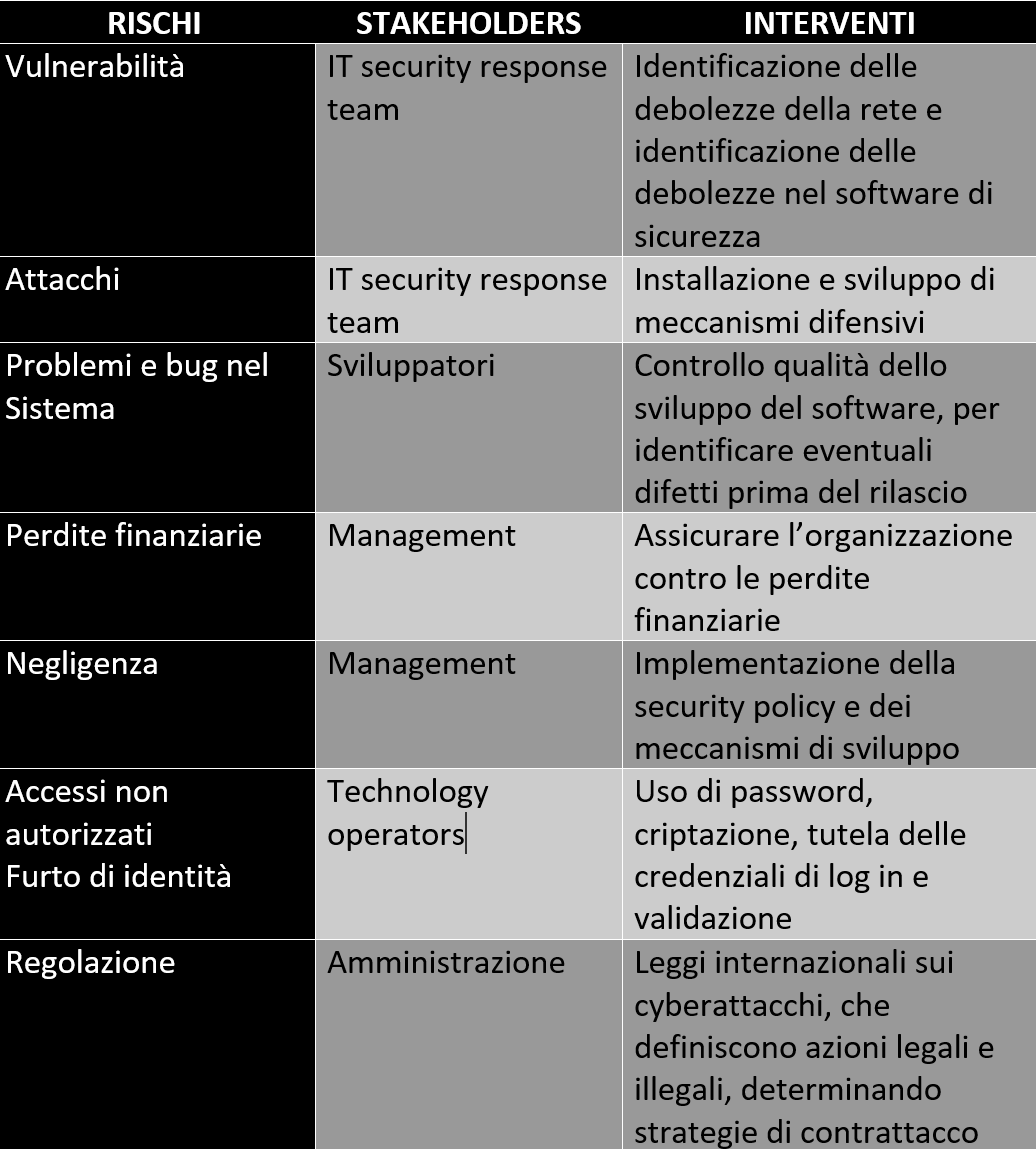

Infine, una panoramica dei più frequenti rischi informatici e delle possibili modalità di intervento.

Dato che i cyber aggressori migliorano costantemente la loro tecnologia e metodologia di attacco, i miglioramenti delle misure di controllo devono essere continui. L’attacco informatico è una forma di guerra emergente e non è negoziabile. La ricerca mostra che quello degli cracker è diventato un fruttuoso mercato, che sfrutta l’ignoranza generale sul tema di Sicurezza Informatica a proprio vantaggio. Mai più di adesso risulta necessario, per tutte le organizzazioni, progettare ed attuare una strategia di controllo e gestione del rischio informatico.