Gli attacchi informatici sono ormai una minaccia crescente per la sicurezza di aziende, governi e cittadini. Il panorama mondiale degli ultimi anni ha registrato un’intensificazione degli attacchi informatici, incrementati nella loro frequenza e portata. Nonostante il problema sia ormai diffuso, risulta ancora estremamente complesso identificare gli attaccanti e distinguere le varie sorgenti di un attacco prima che sia troppo tardi.

Questo articolo si propone di chiarire i diversi obiettivi che possono muovere ad un attacco informatico, distinguendo varie tipologie di attaccanti e minacce informatiche. Acquisire una migliore comprensione delle fonti degli attacchi e delle loro modalità di azione, è essenziale per tutti gli utenti, dai governi, alle organizzazioni, agli individui. Questa analisi, infatti, permette di ragionare sulle misure appropriate da adottare per gestire i rischi relativi alla sicurezza informatica.

Lo scopo è quello di aiutare gli analisti ad acquisire una migliore comprensione circa l’origine delle minacce, il movente, la tecnica d’attacco, le informazioni contenute nella codifica del malware e il modus operandi dell’attaccante. Tutte queste informazioni, infatti, possono rivelarsi essenziali per l’identificazione degli autori e per capire come muoversi in caso di attacco.

Le categorie di attaccanti informatici

La maggior parte delle statistiche disponibili pubblicamente si concentra sugli obiettivi degli attacchi e sul modo in cui essi vengono eseguiti, mentre vengono condotte pochissime analisi sugli autori e sulle loro motivazioni. Questo perché è più facile osservare le conseguenze degli attacchi informatici, piuttosto che ipotizzare le fonti di tali eventi e i loro incentivi.

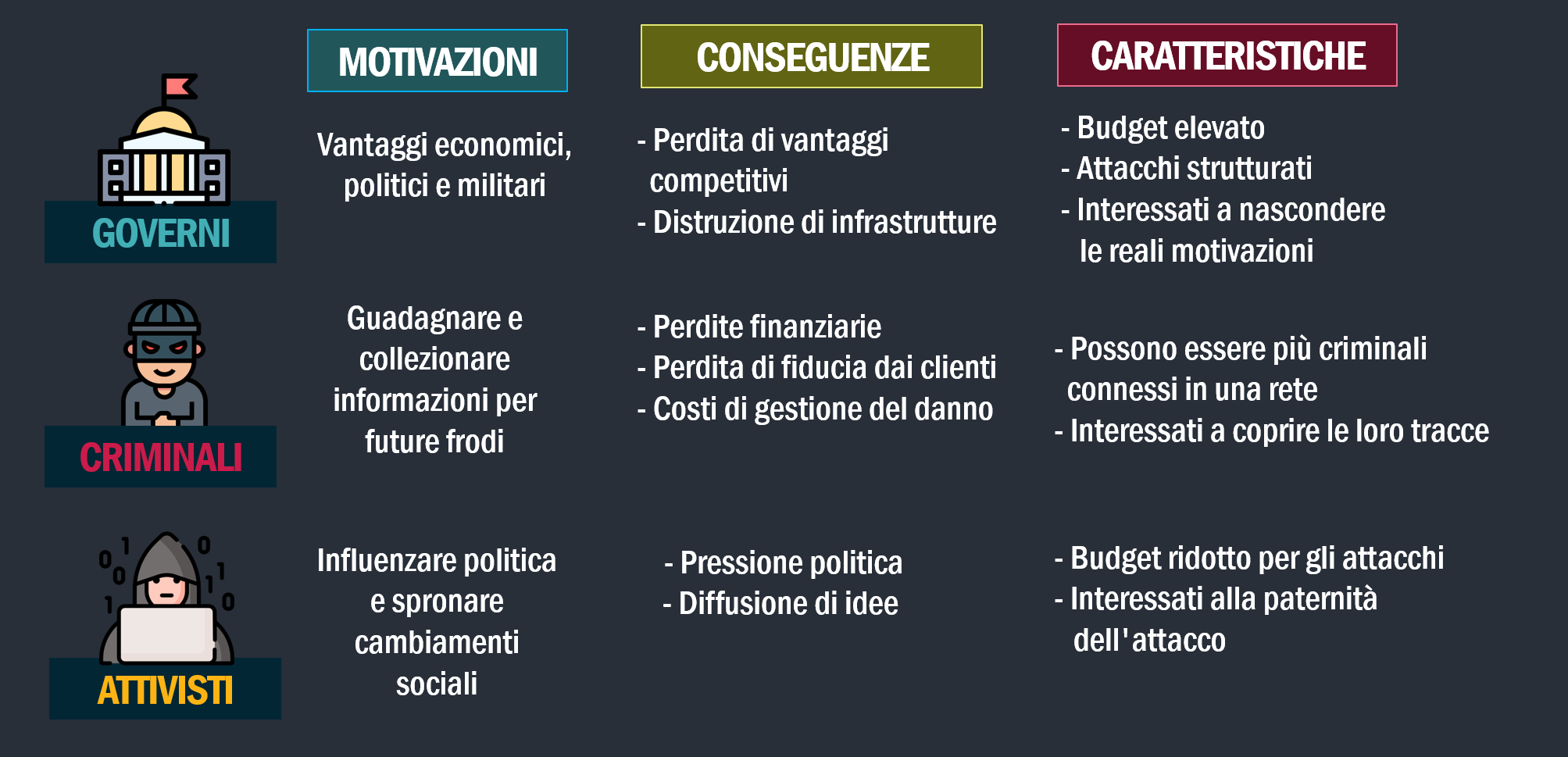

La crescente frequenza e gravità degli attacchi ha reso più importante che mai capire la fonte, poiché sapere chi ha pianificato l’attacco rende più facile identificare i file malevoli o strutturare una risposta appropriata. Le fonti di attacco informatico possono essere suddivise in tre principali categorie: attivisti, criminali informatici e governi. La classificazione di un evento di sicurezza informatica in una delle categorie, dipende principalmente dalle motivazioni legate all’attacco.

Ogni attaccante ed ogni modalità di attacco possiede caratteristiche tipiche, che possono fornirci ulteriori informazioni sulla gestione della minaccia. Nei casi in cui l’attacco sia motivato da fattori politici, gli attori coinvolti hanno spesso un forte interesse a nascondere il reale motivo dietro di esso e a dirottare l’attenzione pubblica su altro. Quando invece il motivo dell’attacco è finanziario e perpetrato dagli hacker, questi sono meno interessati a camuffare le motivazioni all’attacco, ma estremamente decisi a nascondere le loro tracce.

Tipologie di attacchi informatici ed esempi

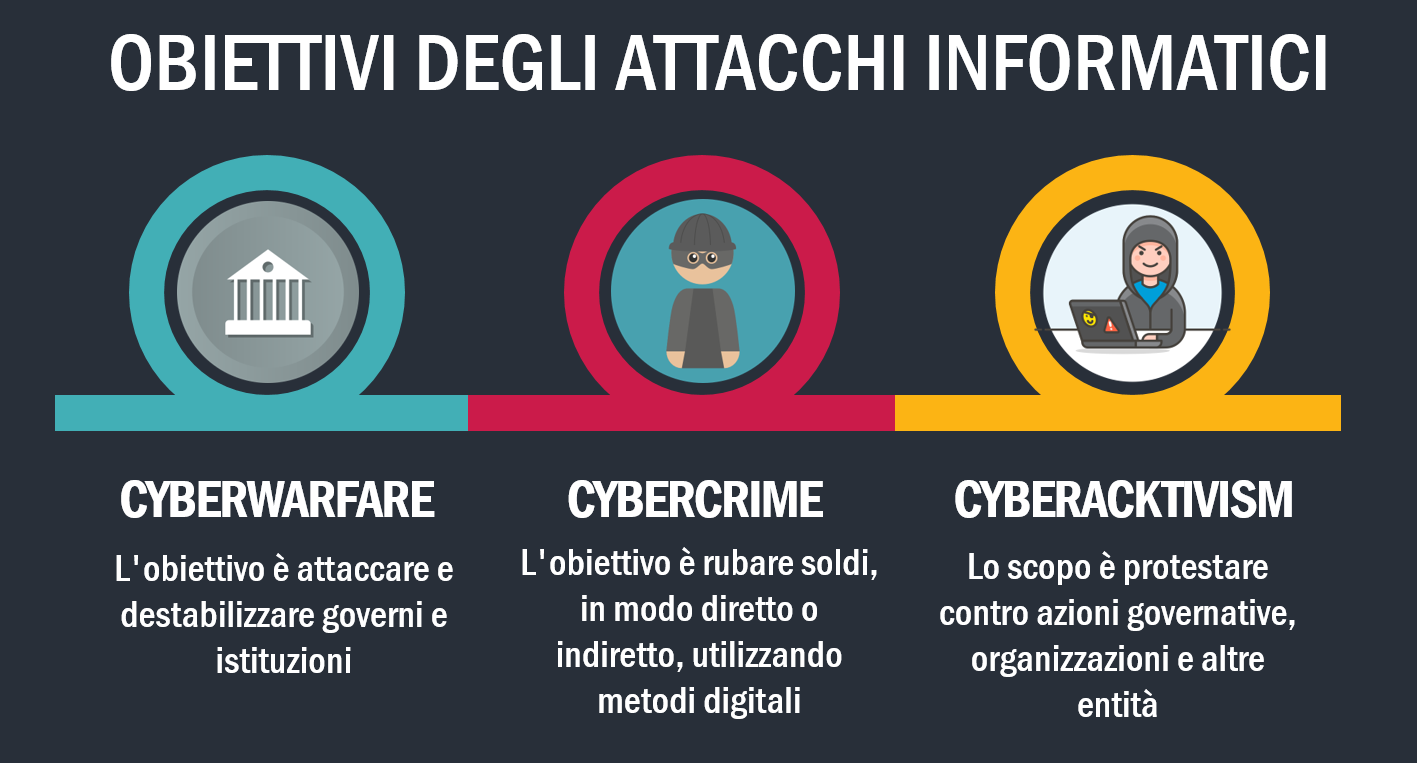

Gli attacchi informatici diretti alle organizzazioni (governative o private) e ai singoli cittadini, rientrano quindi sotto tre categorie principali:

- Guerra informatica: attaccare o destabilizzare Stati, Nazioni e Istituzioni. In molti casi, questi eventi sono veri atti di guerra, camuffati da azioni più indirette, finalizzate a diffondere allarmi o malcontenti. Inoltre, in questa categoria rientrano anche gli attacchi informatici effettuati dai terroristi e finalizzati a generare panico e sconvolgimento.

- Crimine: rubare denaro a privati, società o enti, in modo diretto o indiretto, utilizzando metodi digitali.

- Attivismo: protestare contro azioni intraprese dai governi, società o altri enti; spronare verso nuovi ideali e nuovi cambiamenti sociali.

Data la diversità degli attacchi, è necessario applicare approcci diversi per compiere il primo passo verso la difesa ed identificare gli attori dietro ad un evento di sicurezza informatica.

Analizziamo più da vicino queste tipologie di attacchi informatici, soffermandoci su alcuni esempi.

-

L’evoluzione della guerra cibernetica

Le definizioni di Guerra Informatica variano notevolmente a seconda della cultura e della zona geografica. Alcuni paesi adottano una definizione ristretta, riferendosi all’hacking e al danneggiamento dei sistemi, finalizzati alla destabilizzazione di Stati, Nazioni e Istituzioni. Altri la considerano parte di un sistema più ampio che include non solo l’hacking, ma anche la disinformazione e la falsa propaganda.

Tra gli esempi di eventi di sicurezza informatica che rientrano nella categoria di CyberWarfare, si potrebbe citare il cosiddetto BlackEnergy del dicembre 2016. Si è trattato di un attacco malware, presumibilmente effettuato da hacker legati al governo russo, che ha temporaneamente bloccato parte della rete elettrica ucraina, costringendo alla chiusura di una società mineraria e di un grande operatore ferroviario.

-

La problematica del crimine informatico

Attualmente, il termine hacker è entrato nel vocabolario comune con accezione negativa e utilizzato per indicare i criminali informatici. In realtà, andrebbe fatta una distinzione tra i termini Hacker e Cracker. Gli hacker sono esperti di informatica e programmazione, contraddistinti da una cultura ed un’etica legata all’idea del software libero. Nella loro categoria rientrano ad esempio gli attivisti, ma anche gli informatici che lavorano nell’ambito della sicurezza e si servono eticamente delle tecniche di hacking per individuare le debolezze di un sistema e che vengono definiti White Hat Hacker .

Il Cracker, invece, è un pirata informatico in grado di introdursi in reti di computer senza autorizzazione, allo scopo di danneggiare un sistema informatico. Questi criminali vengono spesso identificati anche con il termine Black Hat Hacker. Nonostante questa differenziazione tra i termini, oggi il termine hacker si usa spesso con l’accezione negativa di “criminale”.

I crimini informatici assumono una serie di forme diverse, ma uno dei più diffusi, riguarda il furto di informazioni identitarie e finanziarie (numeri di carte di credito, altri dati bancari, informazioni personali private, ecc.). Questo tipo di criminalità informatica include l’hacking di conti personali, aziendali o anche nazionali, con la finalità di eseguire trasferimenti di denaro. Inoltre, i Cracker usano queste informazioni personali e bancarie non solo per impossessarsi di denaro altrui, ma anche per aprire falsi conti bancari, richiedere prestiti o mutui, ecc.

Un esempio potrebbe essere l’attacco perpetrato nel luglio 2017 contro UniCredit, in cui da 400.000 account sono stati rubati dati biografici e di prestito dei clienti.

-

Il CyberActivism

L’attivismo informatico include tutti gli eventi di protesta ad azioni perpetrate da governi, società o altre organizzazioni e tutte le azioni che spronano verso nuovi ideali e nuovi cambiamenti sociali. La maggior parte degli attacchi eseguiti da questa categoria, vengono perpetrati utilizzando ciò viene definito come Distributed Denial of Service (DDoS). Questo attacco implica l’utilizzo di un insieme di computer/dispositivi, precedentemente dirottati per dirigere traffico verso un singolo sito web di destinazione. Lo scopo è quello di saturare la rete o bloccare le capacità computazionali del target, rendendo il sito web non raggiungibile.

In casi meno frequenti, l’hacktivism viene perpetrato con attacchi di defacement con cui deturpano siti web o pubblicando informazioni private su siti pubblici. L’attacco procede hackerando l’infrastruttura di hosting dei siti web pubblici e caricando contenuti diversi dai soliti o pubblicando informazioni private. Esistono diverse linee di azione che per mettono di acquisire tali informazioni, compreso l’utilizzo di tecniche di social engineering.

Esempi recenti includono il movimento indipendentista catalano che nel 2017 ha preso di mira i siti web gestiti dal Ministero Spagnolo dei Lavori Pubblici e dei Trasporti. Gli attivisti hanno deturpato alcuni siti per fare spazio allo slogan “Catalogna libera” e ne hanno bombardati altri con attacchi DDoS.

Nell’anno precedente, in Thailandia, un gruppo di attivisti informatici ha lanciato attacchi DDoS a diversi siti web del governo thailandese, per protestare contro le leggi che consentirebbero al governo di censurare i siti web ed intercettare comunicazioni private senza ordine del tribunale.

Il problema dell’attribuzione

Molte delle difficoltà che insorgono durante la classificazione di un evento di sicurezza informatica, sono collegate al fatto che gli aggressori si impegnano a nascondere la propria vera identità, per evitare condanne o scomode ritorsioni, come nel caso dei governi e dei criminali informatici.

Una problematica fondamentale in Cybersecurity e Digital Forensics è che, dopo l’attacco informatico, risulta estremamente difficile identificare l’autore. Gli hacker hanno a disposizione innumerevoli strumenti tecnici per coprire le loro tracce e persino quando gli analisti sono in grado di identificare l’origine di un attacco, questo non significa automaticamente che siano in grado di indicarne anche l’autore.

Questo problema è noto come “attribution problem”. Il crescente numero di attacchi informatici degli ultimi anni, ha fatto sì che aumentasse l’attenzione dedicata alle difficoltà di identificazione dei reali responsabili di un attacco e delle cause.

Chiaramente, ci sono casi nella Digital Forensics in cui è impossibile giungere ad una conclusione chiara, data la scarsa quantità di informazioni disponibili. Tuttavia, l’esperienza suggerisce che nella maggior parte dei casi, si può trovare un’attribuzione relativamente certa sulla base delle informazioni disponibili, anche se risulta sempre difficile averne la totale certezza. In certi casi poi, un accesso parziale alle prove rende difficile poter valutare le attribuzioni.

Il presidente Trump nel dicembre 2016 ha citato il problema dell’attribuzione, riferendosi alle voci relative all’hacking politico presunto durante la campagna presidenziale. Parlando con FOX News, ha affermato: “Una volta che hackerano, se non li cogli sul fatto, non c’è modo di incastrarli. [Le agenzie di intelligence americane] non hanno idea se sia colpa della Russia, della Cina o di qualcun’altro. Potrebbe essere qualcuno seduto in un letto da qualche parte. Io non penso davvero che sia il governo russo, ma chissà? Non lo sanno loro e non lo so io”.

Come tracciare l’origine degli attacchi informatici

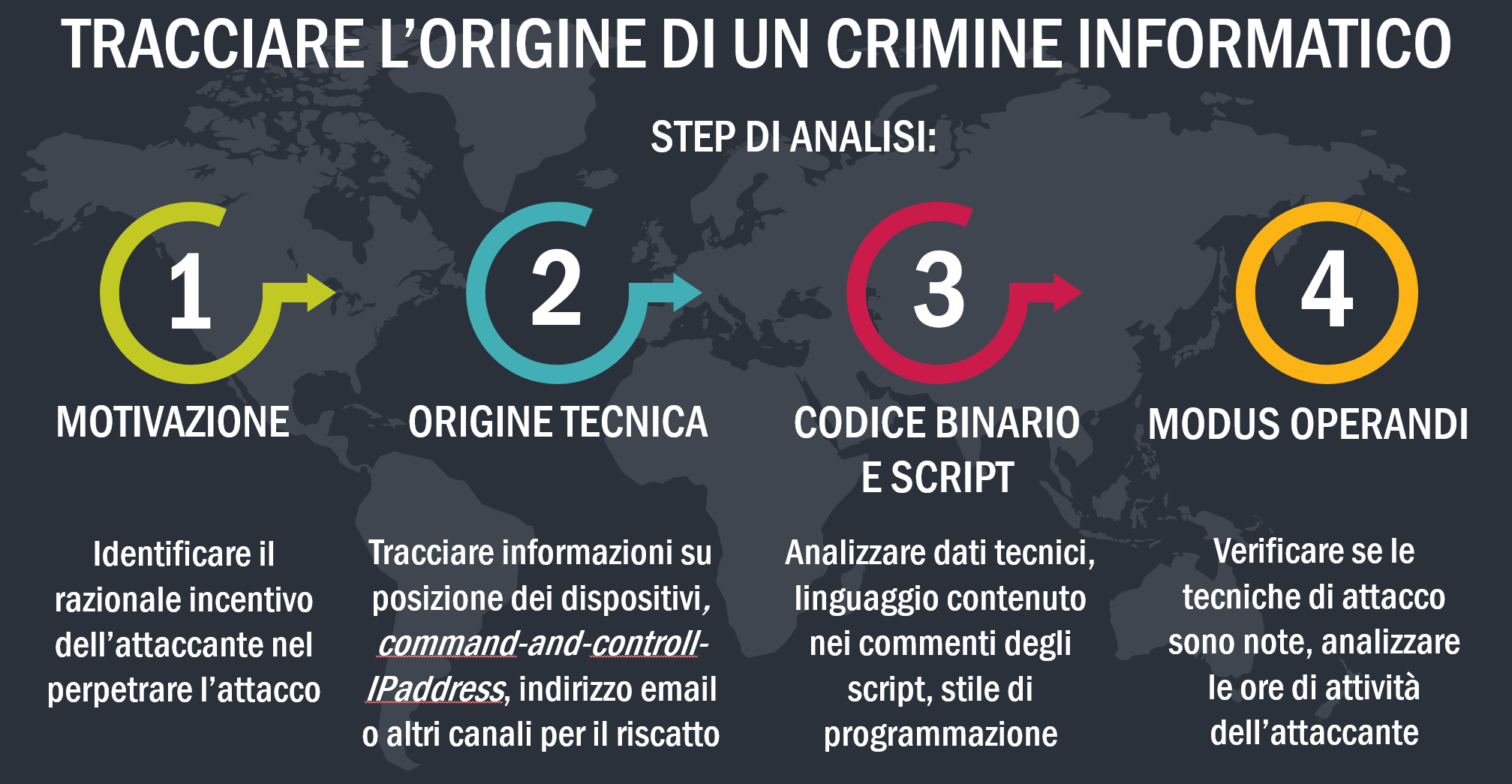

Per tracciare l’origine di un crimine informatico e classificarlo correttamente, gli attacchi informatici devono essere analizzati da differenti di punti di vista.

Le analisi comprendono:

-

Motivazione:

Indagare su quale possa essere per l’attaccante l’incentivo che lo sprona ad eseguire l’attacco. Una volta identificato, è importante convalidare l’ipotesi, valutando se l’attività possa effettivamente corrispondere allo specifico incentivo.

-

Origine tecnica:

Include informazioni come la posizione dei dispositivi utilizzati, qualsiasi command-and-controll-IPaddress, indirizzo email o altri canali richiesti per il pagamento del riscatto.

-

Informazioni incluse in data files, codici binari e script:

Applicabile solo in casi in cui venga utilizzato un malware exploit specifico o personalizzato. Queste informazioni possono includere il compilatore utilizzato, le librerie ed altre informazioni tecniche. Gli script di solito forniscono più dati, poiché possono includere commenti e altre informazioni sul linguaggio usato dall’attaccante (inclusi dialetti e slang). L’analisi dello stile di programmazione degli script potrebbe aiutare a capire se lo script sia stato prodotto da un programmatore noto. Inoltre, i nomi dei file possono fornire informazioni rivelatrici (dal linguaggio naturalmente utilizzato dall’attaccante, spesso dipende lo stile di scrittura come programmatore).

-

Modus operandi:

Questa analisi include la valutazione di:

– Ore in cui l’hacker è attivo, per fare inferenze sulla sua posizione.

– Commenti allo script che, se disponibili, possono fornire informazioni sulla lingua o addirittura sullo slang usato dall’aggressore.

– Tattiche malware, che se risultano simili a quelle utilizzate da un attore noto, potrebbero indicare un coinvolgimento dello stesso nell’attacco.

A volte è possibile identificare gli attaccanti analizzando accuratamente la combinazione di tattiche, l’utilizzo del malware e gli obiettivi. Inoltre, le vulnerabilità di solito seguono dei modelli d’azione: un gruppo di hacker può concentrarsi sullo sfruttamento delle vulnerabilità dei file di font; mentre un altro potrebbe preferire lo sfruttamento delle vulnerabilità di diverse tecnologie, come ad esempio Adobe Flash.

Detto questo, bisogna comunque rimanere critici e considerare che, in molti casi, le informazioni che possono essere contraffatte dagli Stati o dai criminali stessi, al fine di coprire le proprie tracce e spostare le ipotesi di colpevolezza su altri attori.

La catena di approvvigionamento degli attacchi informatici è complessa e le informazioni che un investigatore può raccogliere dai file e dalle comunicazioni utilizzate possono essere fuorvianti. In questi casi per evitare errori di attribuzione, è importante identificare e trattare i singoli elementi dell’attacco tenendo in considerazione che la loro origine potrebbe essere di differente natura.

Conclusioni

La lotta contro gli attacchi informatici si intensificherà sempre di più, arrivando a triplicare il numero di posti di lavoro in questo settore. Già attualmente, la domanda di persone con competenze in ambito di sicurezza informatica supera l’offerta.

Negli ultimi anni si è sviluppato un mercato nero in cui gli hacker offrono i loro servizi, facendosi pagare per perpetrare attacchi informatici. In questo mercato, disponibile sul Dark Web, attori diversi vendono servizi o strumenti software necessari per eseguire un attacco informatico. Questi includono ad esempio: compravendita di e-mail aziendali, credenziali, carte di credito, exploit, vulnerabilità zero-day, malware e kit di phishing progettati per fornire un’interfaccia user friendly per personalizzare e inoculare i malware o eseguire una campagna di phishing.

La natura delle minacce sta cambiando rapidamente e allo stesso modo i principali attori informatici cambiano le loro tecniche e strategie. Questo rende ancora più importante capire la fonte del rischio e i modi in cui può verificarsi un attacco informatico.